Секреты безопасной работы с криптоконтейнерами truecrypt и veracrypt

Содержание:

- VeraCrypt vs TrueCrypt

- DeepSound

- Создание криптоконтейнера TrueCrypt / VeraCrypt

- Mac OS X specifics:

- III. FreeBSD

- IV. Third-Party Developers (Contributors)

- Шифрование диска

- Вместо интро

- Стоит ли переходить с TrueCrypt на VeraCrypt

- Тестирование

- Вышла VeraCrypt 1.24 (6 октября 2019)

- Instructions for Building VeraCrypt for Linux and Mac OS X:

- Requirements for Building VeraCrypt for Windows:

- Первоначальное конфигурирование

- Instructions for Building VeraCrypt for Linux and Mac OS X:

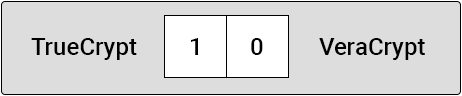

VeraCrypt vs TrueCrypt

Давайте сравним TrueCrypt и VeraCrypt. Эти программы очень близки по функционалу и дизайну, что неудивительно для форка и оригинала, потому мы сравним быстродействие и безопасность.

Скорость монтирования криптоконтейнеров.

Первый негативный момент, с которым сталкиваются пользователи TrueCrypt, первый раз попробовав VeraCrypt, — время монтирования криптоконтейнера. Когда в TrueCrypt вы указываете верный пароль, время ожидания до доступа к зашифрованным данным составляет на современном компьютере десятые доли секунды. При использовании VeraCrypt ждать приходится заметно дольше.

Устойчивость к брутфорсу.

Брутфорс, если говорить простыми словами, — попытка подобрать пароль (ключ) путем перебора всех возможных вариантов. Современные суперкомпьютеры, имеющиеся в распоряжении спецслужб, умеют перебирать варианты очень быстро. За счёт более совершенного метода генерации ключей VeraCrypt от 10 до 300 раз более устойчив к атакам прямого перебора. Для многих это самое главное преимущество VeraCrypt.

Поддержка со стороны разработчиков.

TrueCrypt уже не поддерживается разработчиками, используемые решения устаревают с каждым днем, потенциальные уязвимости не исправляются. Это безусловно плюс для VeraCrypt, который активно поддерживается и развивается.

Уязвимости.

Казалось бы, наличие поддержки со стороны разработчиков должно было обеспечить VeraCrypt преимущество, но на самом деле все наоборот. В главе, посвященной TrueCrypt, мы рассказывали о проведенном аудите программы, который не выявил критических уязвимостей. Подобному аудиту было подвергнуто и программное обеспечение VeraCrypt…

В настоящий момент большинство обнаруженных уязвимостей успешно исправлены, однако некоторые из них требуют существенной переработки архитектуры и до сих пор присутствуют в VeraCrypt.

Уровень команды разработчиков.

Как было сказано ранее, аудит VeraCrypt обнаружил 8 критических уязвимостей, а при аудите TrueCrypt не было обнаружено ни одной. Это вызывает опасения по поводу уровня команды разработчиков VeraCrypt. У нас нет никаких сомнений, что программное обеспечение TrueCrypt разрабатывалось более компетентными специалистами.

Допустим, обнаруженные в ходе аудита 8 критических уязвимостей в VeraCrypt будут закрыты, но, где гарантии, что команда разработчиков не допустит еще столько же новых критических уязвимостей?

В нашем противостоянии победил TrueCrypt. Но не все так просто. Вы сами должны все взвесить и принять решение. С одной стороны, TrueCrypt использует устаревающие технологии, уступающие в криптостойкости технологиям VeraCrypt. К тому же TrueCrypt больше не поддерживается разработчиками. С другой стороны, VeraCrypt постоянно обновляется и поддерживает более устойчивые к атакам технологии, но обнаруженные уязвимости и вопросы по поводу уровня команды разработчиков дают повод серьезно задуматься.

DeepSound

При создании зашифрованного контейнера в VeraCrypt мы задали разрешение *.mp4 но ты наверняка понимаешь, что если просто запустить этот файл ничего воспроизводиться не будет, поэтому давай добавим процессу реалистичности, а именно чтобы при запуске, например проигрывалась музыка т.е. наш файл нельзя будет отличить от обычного. Именно так делал Эллиот в сериале Mr.Robot, поэтому давай за ним повторим, а поможет нам утилита DeepSound (на самом деле подобных утилит довольно много, но мне нравится именно эта).

Начнём со скачивания и установки DeepSound. Качаем, как всегда с официального сайта http://jpinsoft.net/deepsound/download.aspx. Установка максимально стандартная, однокнопочная, проблем не возникнет.

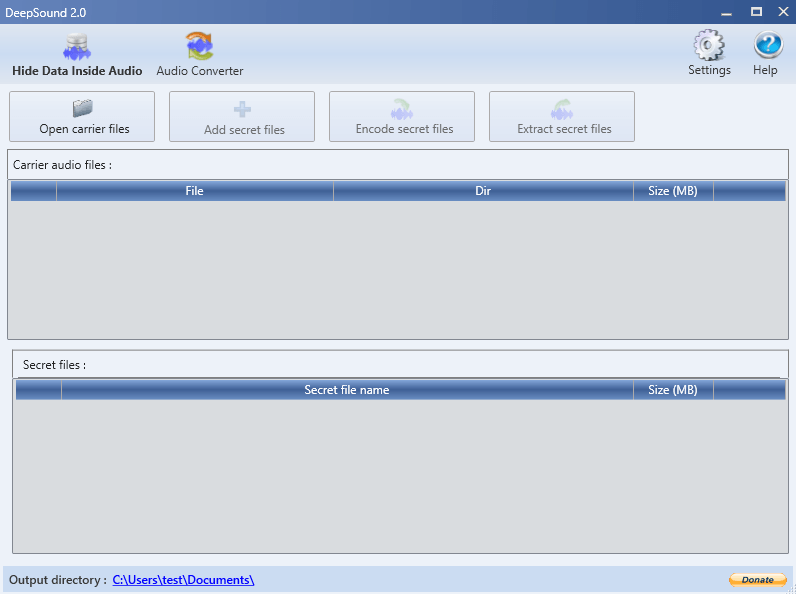

И сразу после запуска нас встретит окно программы:

Здесь, в принципе, всё интуитивно понятно, но есть парочка нюансов, которые мы разберем на конкретном примере. Итак, давай что-нибудь спрячем в mp3 файле. Для этого, в первую очередь нужен mp3 файл, его можно выбрать нажав “Open carrier files” или просто перетащить в программу.

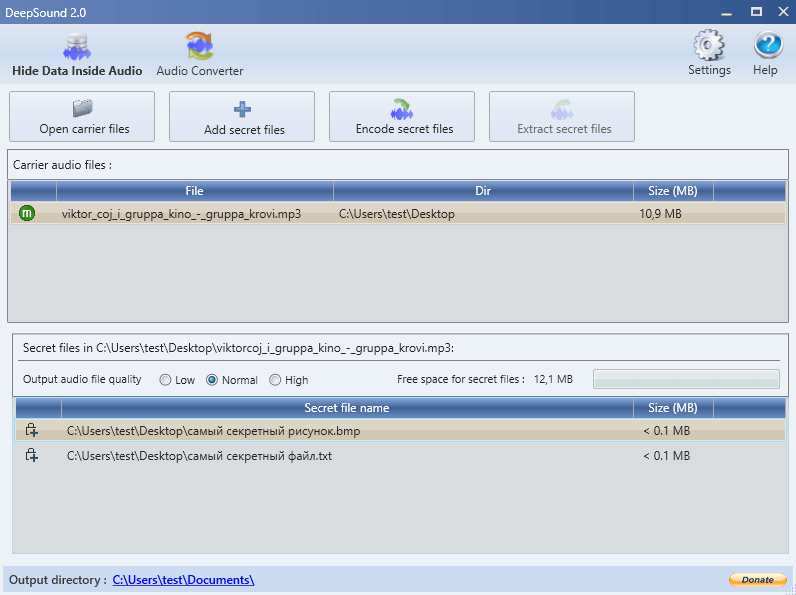

Теперь нужно добавить файлы которые хотим спрятать. Принцип ровно такой же, либо жмем “Add secret files” и выбираем нужные файлы, либо просто перетаскиваем в окно “Secret files”.

Дополнительно можно изменить папку по умолчанию куда будут сохраняться уже зашифрованные файлы и выбрать качество конечного аудио, от этого зависит какой объём зашифрованного контейнера будет выделен под спрятанные файлы, соответственно чем выше качество – тем меньше места под файлы. После выбора качества и добавления нужных фалов нажимаем “Encode secret files” (горячая клавиша F4) и видим окно кодирования файла:

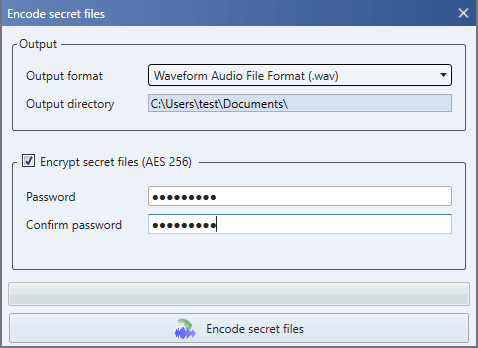

Здесь выбираем формат вывода аудиофайла, если нужно меняем папку вывода, включаем шифрование и вводим пароль, затем жмём “Encode secret files”, после чего наши файлы будут зашифрованы и упакованы в аудиофайл.

Получить доступ к спрятанным файлам так же просто: перетаскиваем зашифрованный аудиофайл в окно программы, нас сразу спросят пароль, после ввода которого, в разделе “Secret file name” отобразятся наши секретные файлы, а после нажатия кнопки “Extract secret files” они скопируются в папку вывода по-умолчанию (Output directory). Как дополнительный бонус в DeepSound есть аудио конвертер,

Как видишь, чтобы обезопасить свою, какую-то, секретную информацию нужно потратить совсем немного времени и ещё меньше усилий, рассмотренные нами программы максимально просты, за счёт чего очень удобны в использовании, но при этом очень надёжны. Функционала этих двух утилит, в большинстве случаев, достаточно практически любому пользователю.

А у меня на сегодня всё, не забывай возвращаться, ведь мы ещё не посмотрели множество полезных утилит.

Твой Pul$e.

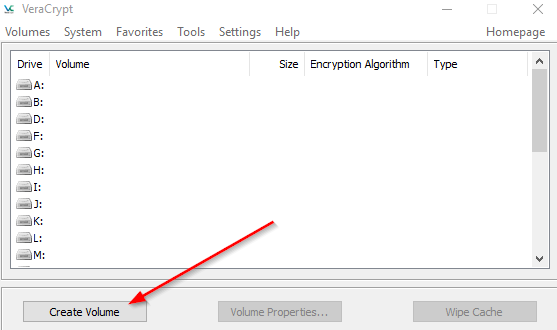

Создание криптоконтейнера TrueCrypt / VeraCrypt

Начнем с создания криптоконтейнера. Запускаем VeraCrypt / TrueCrypt и в главном окне жмем на кнопку Create Volume.

Программа спросит, что мы хотим зашифровать, и предложит три варианта.

Create an encrypted file container – создать обычный криптоконтейнер. Нам нужен именно он.

Encrypt a non-system partition/drive – зашифровать существующий несистемный раздел на жестком диске, USB-флешке или SD-карте.

Encrypt the system partition or entire system drive – зашифровать диск с уже установленной ОС или же создать дополнительный системный диск. При выборе данной опции необходимо будет вводить пароль каждый раз при загрузке операционной системы, и мы расскажем об этом в одной из следующих частей.

На следующем шаге программа уточнит у вас, какой тип криптоконтейнера вы хотите создать: стандартный или скрытый. В этом курсе мы научим вас создавать скрытые криптоконтейнеры, а сейчас выберите стандартный криптоконтейнер — Standard VeraCrypt volume.

Переходим к окну выбора имени криптоконтейнера и его расположения. Жмем Select File…

Перед вами откроется окно выбора места для сохранения файла, имени и расширения создаваемого файла.

Вы можете выбирать любые расширения и места сохранения файлов, однако не рекомендуется указывать имена, дублирующие уже существующие файлы.

Как видно на скриншоте, мы назвали криптоконтейнер data1.dat и сохранили в папке «Рабочий стол». Не знаете, почему мы создали файл с расширением .dat? Это важный момент, о котором вы можете прочитать в главе, посвященной TrueCrypt.

Следующим шагом идет выбор алгоритма шифрования. Алгоритм шифрования — это метод, который будет использоваться для шифрования данных. Мы бы рассказали вам о сравнении алгоритмов, но это сложно и скучно, а потому просто выберите Serpent-Twofish-AES.

Далее система предложит вам указать объем памяти создаваемого криптоконтейнера

Обратите внимание на необходимость создавать криптоконтейнер с учетом использования 5% (но не более 100 МБ) под системную информацию и ключ для дешифрования информации

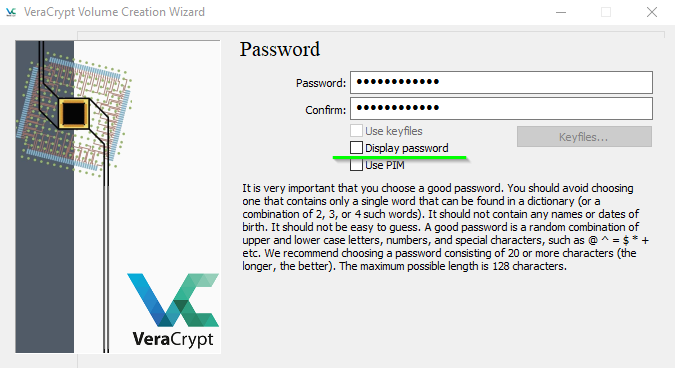

После выбора выделяемого объема памяти нам необходимо будет создать пароль для дешифрования криптоконтейнера. Мы настоятельно рекомендуем для максимальной защиты использовать в связке с паролем файлом-ключом. Для этого активируйте опцию Use keyfiles.

Перед созданием пароля и файла-ключа рекомендуем познакомиться с этой главой. Для добавления ключа нажмите на кнопку Keyfiles.

В открывшемся окне выберите Add Files, если вы хотите добавить свой файл в качестве ключа, или Generate Random Keyfile, если хотите создать файл-ключ.

Мы рекомендуем именно генерировать новый ключ. Водите мышкой по экрану, пока ключ не сгенерируется, затем укажите его имя и нажмите Generate and Save Keyfiles.Система спросит у вас место сохранения созданного файла-ключа.

Закончив создание ключа, нажмите Add Files… и добавьте созданный ключ в список ключей VeraCrypt / TrueCrypt, затем выберите его в списке и нажмите ОК.

На следующем этапе программа предложит вам выбрать файловую систему. Пользователям Windows мы рекомендуем NTFS. После выбора файловой системы для создания криптоконтейнера нажмите Format.

Не забудьте основательно поводить мышкой, так как это повлияет на безопасность созданного криптоконтейнера (хотя и весьма косвенно).

Время создания криптоконтейнера зависит от его объема и используемых алгоритмов шифрования. По завершении программа предложит вам создать еще один криптоконтейнер. Многих новичков вводит в заблуждение данное окно, и они начинают сомневаться, создался криптоконтейнер или нет. На самом деле, это обычное для VeraCrypt / TrueCrypt завершение создания криптоконтейнера. Просто закройте окно и переходите к использованию созданного криптоконтейнера.

Mac OS X specifics:

Under MacOSX, the SDK for OSX 10.7 is used by default. To use another version

of the SDK (i.e. 10.6), you can export the environment variable VC_OSX_TARGET:

The script build_veracrypt_macosx.sh available under «src/Build» performs the

full build of VeraCrypt including the creation of the installer pkg. It expects

to find the wxWidgets 3.0.3 sources at the same level as where you put

VeraCrypt sources (i.e. if «src» path is «/Users/joe/Projects/VeraCrypt/src»

then wxWidgets should be at «/Users/joe/Projects/wxWidgets-3.0.3»)

The build process uses Code Signing certificates whose ID is specified in

src/Main/Main.make (look for lines containing «Developer ID Application» and

«Developer ID Installer»). You’ll have to modify these lines to put the ID of

your Code Signing certificates or comment them if you don’t have one.

Because of incompatibility issues with OSXFUSE, the SDK 10.9 generates a

VeraCrypt binary that has issues communicating with the OSXFUSE kernel extension.

Thus, we recommend using a different OSX SDK version for building VeraCrypt.

III. FreeBSD

FreeBSD is supported starting from version 11.

The build requirements and instructions are the same as Linux except that gmake

should be used instead of make.

IV. Third-Party Developers (Contributors)

If you intend to implement a feature, please contact us first to make sure:

- That the feature has not been implemented (we may have already implemented

it, but haven’t released the code yet). - That the feature is acceptable.

- Whether we need help of third-party developers with implementing the feature.

Шифрование диска

Несмотря на кажущуюся сложность задачи, все очень просто. Выберите в меню «Система» опцию «Зашифровать системный раздел/диск».

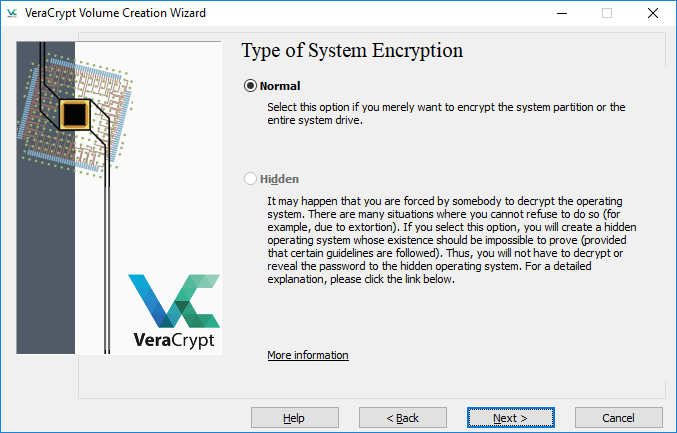

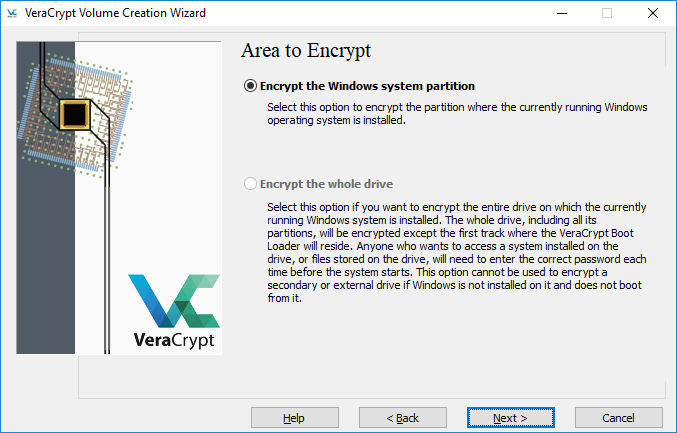

В открывшемся окне мастера в качестве метода выберите «Обычный» (этого достаточно), область шифрования – весь диск.

Далее вам нужно будет указать, нужно ли шифровать защищенные области диска. Если ваша система не OEM, можно выбрать «Да».

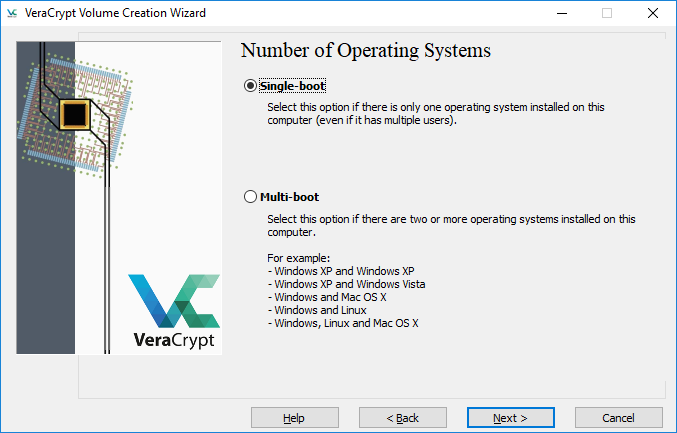

По завершении поиска скрытых секторов (процедура может занять продолжительное время), укажите число операционных систем и…

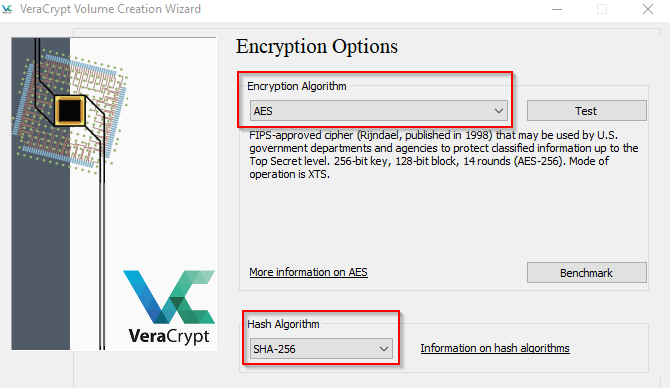

алгоритм шифрования (здесь все лучше оставить по умолчанию).

Примечание: если во время поиска скрытых секторов Windows перестанет отвечать, перезагрузите ПК принудительно и в следующий раз пропустите этот этап, выбрав «Нет».

Придумайте и введите в поля пароль.

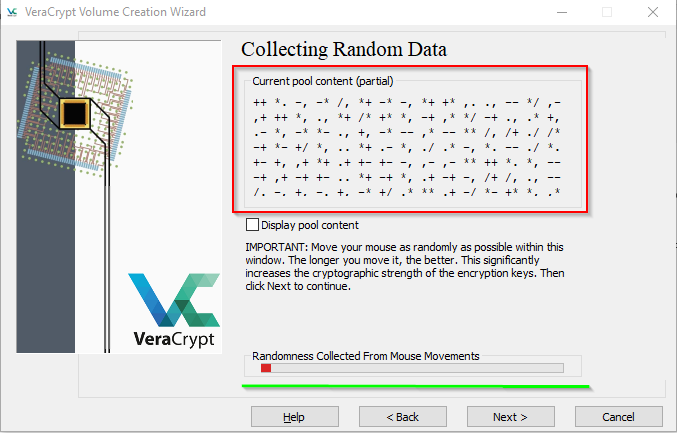

Хаотично перемещая мышь, сгенерируйте ключ и нажмите «Далее».

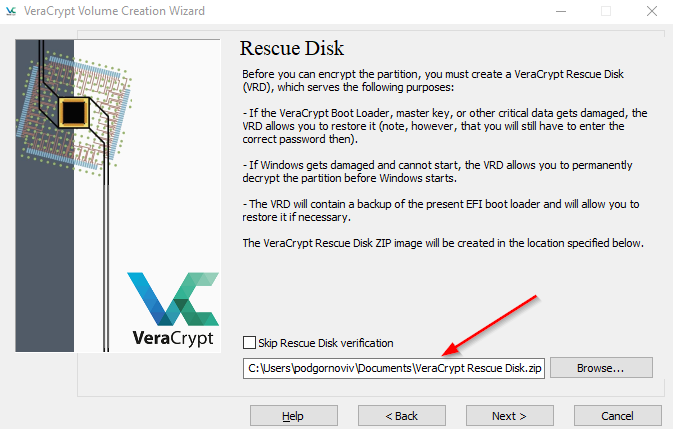

На этом этапе программа предложит создать VRD – диск восстановления и записать его на флеш- или оптический носитель.

Далее внимательно следуем указаниям мастера. Режим очистки оставьте «Нет» – сэкономите несколько часов.

Когда на экране появится запрос на выполнение пре-теста шифрования системы, нажмите «Тест».

Потребуется перезагрузка компьютера. После включения ПК появится экран загрузчика VeraCrypt. Здесь вам нужно будет ввести придуманный пароль и PIM – количество итераций шифрования. Если вы раньше нигде не вводили PIM, просто нажмите ввод, значение опции будет установлено по умолчанию.

Спустя несколько минут Windows загрузится в обычном режиме, но при этом на рабочем столе появится окошко Pretest Completed – предварительное тестирование выполнено. Это означает, что можно приступать к шифрованию. Нажмите кнопку «Encrypt» и подтвердите действие.

Процедура шифрования будет запущена. Она может занять длительное время, все зависит от размера диска и его заполненности данными, так что наберитесь терпения и ждите.

Примечание: если на диске имеется шифрованный раздел EFI, что характерно для последних версий ПК, в начале шифрования вы можете получить уведомление «Похоже, Windows не установлена на диске…». Это означает, что зашифровать такой диск с помощью VeraCrypt не получится.

После того как все содержимое диска будет зашифровано, окно загрузчика VeraCrypt станет появляться каждый раз при включении компьютера и каждый раз вам нужно будет вводить пароль, другим способом получить доступ к зашифрованным данным нельзя. С расшифровкой диска все намного проще. Все, что вам нужно будет сделать, это запустить программу, выбрать в меню «Система» опцию «Перманентно расшифровать системный раздел/диск» и проследовать указаниям мастера.

Вместо интро

В последнее время все чаще применяется шифрование для защиты всевозможных данных — как личных, так и корпоративных. Различных угроз, да и просто желающих стащить чужую инфу, все больше и больше с каждым днем. Но все мы знаем, что при шифровании/расшифровке создается дополнительная нагрузка на систему, поэтому страдает производительность. Цель данной статьи — сравнить производительность работы с диском, зашифрованным разными средствами шифрования.

Мы зашифруем раздел жесткого диска, диск будет обычный, не SSD. А затем сравним производительность зашифрованного диска в CrystalDiskMark.

Железо будет специально древним: двухядерный AMD на 2.2 ГГц, 4 гига оперативки, винт на 500 Гб. Операционка будет 64-битной Windows 7 SP 1. Никаких антивирусов, да и прочих программ во время теста запущено не будет, чтобы ничто не смогло повлиять на результаты.

Долго думал о выборе программ и остановился на следующих: BitLocker, TrueCrypt, VeraCrypt, CipherShed и Symantec Endpoint Encryption. Чтобы статья не походила на список программ шифрования и их результаты, рассмотрим вкратце каждое из средств.

VeraCrypt и CipherShed — не единственные форки TrueCrypt. Довольно известен еще и DiskCryptor. Но хочется рассмотреть и сторонние программы, а не только форки трукрипта.

Стоит ли переходить с TrueCrypt на VeraCrypt

Эталонной программой, которая много лет позволяет очень надёжно шифровать файлы является TrueCrypt. Эта программа до сих пор прекрасно работает. К сожалению, в настоящее время разработка программы прекращена.

Её лучшей наследницей стала программа VeraCrypt.

VeraCrypt – это бесплатное программное обеспечение для шифрование дисков, она базируется на TrueCrypt 7.1a.

VeraCrypt продолжает лучшие традиции TrueCrypt, но при этом добавляет повышенную безопасность алгоритмам, используемым для шифрования систем и разделов, что делает ваши зашифрованные файлы невосприимчивым к новым достижениям в атаках полного перебора паролей.

VeraCrypt также исправила многие уязвимости и проблемы безопасности, обнаруженные в TrueCrypt. Она может работать с томами TrueCrypt и предлагает возможность конвертировать контейнеры TrueCrypt и несистемные разделы в формат VeraCrypt.

Эта улучшенная безопасность добавляет некоторую задержку только к открытию зашифрованных разделов без какого-либо влияния на производительность в фазе использования зашифрованного диска. Для легитимного пользователя это практически незаметное неудобство, но для злоумышленника становится практически невозможным получить доступ к зашифрованным данным, несмотря на наличие любых вычислительных мощностей.

Это можно продемонстрировать наглядно следующими бенчмарками по взлому (перебору) паролей в Hashcat:

Для TrueCrypt:

Hashtype: TrueCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit Speed.Dev.#1.: 21957 H/s (96.78ms) Speed.Dev.#2.: 1175 H/s (99.79ms) Speed.Dev.#*.: 23131 H/s Hashtype: TrueCrypt PBKDF2-HMAC-SHA512 + XTS 512 bit Speed.Dev.#1.: 9222 H/s (74.13ms) Speed.Dev.#2.: 4556 H/s (95.92ms) Speed.Dev.#*.: 13778 H/s Hashtype: TrueCrypt PBKDF2-HMAC-Whirlpool + XTS 512 bit Speed.Dev.#1.: 2429 H/s (95.69ms) Speed.Dev.#2.: 891 H/s (98.61ms) Speed.Dev.#*.: 3321 H/s Hashtype: TrueCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit + boot-mode Speed.Dev.#1.: 43273 H/s (95.60ms) Speed.Dev.#2.: 2330 H/s (95.97ms) Speed.Dev.#*.: 45603 H/s

Для VeraCrypt:

Hashtype: VeraCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit Speed.Dev.#1.: 68 H/s (97.63ms) Speed.Dev.#2.: 3 H/s (100.62ms) Speed.Dev.#*.: 71 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA512 + XTS 512 bit Speed.Dev.#1.: 26 H/s (87.81ms) Speed.Dev.#2.: 9 H/s (98.83ms) Speed.Dev.#*.: 35 H/s Hashtype: VeraCrypt PBKDF2-HMAC-Whirlpool + XTS 512 bit Speed.Dev.#1.: 3 H/s (57.73ms) Speed.Dev.#2.: 2 H/s (94.90ms) Speed.Dev.#*.: 5 H/s Hashtype: VeraCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit + boot-mode Speed.Dev.#1.: 154 H/s (93.62ms) Speed.Dev.#2.: 7 H/s (96.56ms) Speed.Dev.#*.: 161 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA256 + XTS 512 bit Speed.Dev.#1.: 118 H/s (94.25ms) Speed.Dev.#2.: 5 H/s (95.50ms) Speed.Dev.#*.: 123 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA256 + XTS 512 bit + boot-mode Speed.Dev.#1.: 306 H/s (94.26ms) Speed.Dev.#2.: 13 H/s (96.99ms) Speed.Dev.#*.: 319 H/s

Как можно увидеть, взломать зашифрованные контейнеры VeraCrypt на несколько порядков сложнее, чем контейнеры TrueCrypt (которые тоже совсем не просты).

Полный бенчмарк и описание железа я публиковал в статье «hashcat + oclHashcat = hashcat».

Второй важный вопрос – надёжность. Никто не хочет, чтобы особо ценные и важные файлы и сведения были потеряны из-за ошибки в программе. Я знаю о VeraCrypt сразу после её появления. Я следил за её развитием и постоянно к ней присматривался. На протяжении последнего года я полностью перешёл с TrueCrypt на VeraCrypt. За год ежедневной работы VeraCrypt меня ни разу не подводила.

Таким образом, на мой взгляд, сейчас стоит переходить с TrueCrypt на VeraCrypt.

Тестирование

VeraCrypt необходимо протестировать созданную конфигурацию. Нажимаем кнопку «Test». Появится окно с сообщением о перезагрузке ОС. Соглашаемся:

Скриншот №10. Перезапуск ОС

Переходим в панель управления облачным сервером, подключаемся через web-интерфейс. Система попросит ввести пароль, придуманный на этапе конфигурирования шифрования, а также запросит PIM-код. Мы его не создавали, поэтому просто нажмем «Enter»:

Скриншот №11. Подключение к серверу

Далее гипервизор продолжит конфигурирование операционной системы. Процесс займет максимум 10 минут. По его окончании сервер будет перезагружен. Переподключимся к серверу и увидим сообщение VeraCrypt об успешном окончании тестирования.

Следуя подсказкам мастера, подтверждаем операцию шифрования выбранного системного диска. Процедура длительная и может занимать несколько часов. Администратор в любой момент может выключить сервер, а после включения шифрование продолжится с момента остановки — программа сохраняет процесс в режиме реального времени.

Важно! Выключать оборудование следует только через пункт «По питанию». В противном случае прогресс не сохранится

Вышла VeraCrypt 1.24 (6 октября 2019)

Различия между 1.23-Hotfix-2 и 1.24:

Все ОС:

Увеличена максимальная длина пароля до 128 байт в кодировке UTF-8 для не-системных томов.

— По причинам совместимости добавлена опция для использования устаревшей максимальной длины пароля (64) вместо нового.

- Оптимизация скорости для режима XTS на 64-битных машинах использующих SSE2 (до 10% быстрее).

- Исправлено определение функций центрального процессора AVX2/BMI2. Добавлено определение функций центрального процессора RDRAND/RDSEED. Определение Hygon CPU как AMD one.

Windows:

Реализовано шифрование оперативной памяти для ключей и паролей используя шифр ChaCha12, быстрый некриптографический хэш t1ha и CSPRNG основанный на ChaCha20.

— Доступно только на 64-битных машинах.

— По умолчанию отключено. Можно включить используя настройку опций в пользовательском интерфейсе.

— Меньше 10% накладных расходов на современных процессорах.

— Побочный эффект: Windows Hibernate невозможен, если также используется системное шифрование VeraCrypt.

- Память приложений VeraCrypt сделана недоступной для не административных пользователей, что нивелировало некоторые атаки на память (основывается на реализации KeePassXC)

- Новые функции безопасности:

— Очистка ключей системного шифрования из памяти во время выключения/перезагрузки для помощи в нивелировании некоторых атак cold boot

— Добавлена опция когда используется системное шифрование для очистки всех ключей шифрования из памяти когда к системе подключено новое устройство.

— Добавлена новая точка входа драйвера, которая может быть вызвана приложениями для очистки ключей из памяти в случае чрезвычайной ситуации.

- MBR Bootloader: динамично определяет сегменты памяти системного загрузчика прописанных в коде величин (предложил neos6464)

- MBR Bootloader: рабочее решение для проблемы, затрагивающей создание скрытой ОС на тех же SSD дисках.

- Исправлена проблема связанная с тем, что Windows Update ломает загрузчик VeraCrypt UEFI.

- Несколько улучшений и исправлений для EFI bootloader:

— Реализован механизм таймаута для ввода пароля. Установлен таймаут по умолчанию, равный 3 минутам и действие по умолчанию при наступлении таймаута «shutdown» (выключение).

— Реализованы новые действия «shutdown» и «reboot» для конфигурационного файла EFI DcsProp.

— Улучшена реализация Rescue Disk для восстановления загрузчика VeraCrypt.

— Исправлен ESC на запросе пароля во время Pre-Test not starting Windows.

— В Rescue Disk добавлен пункт меню, который включает запуск оригинального загрузчика Windows.

— Исправлена проблема, которая не позволяла вручную выбрать хеш Streebog во время аутентификации до загрузки.

— Если папка «VeraCrypt» отсутствует на Rescue Disk, то он загрузит ПК напрямую с загрузчика, хранимого на жёстком диске

— Это упрощает создание загрузочных дисков для VeraCrypt с Rescue Disk простым удалением/переименованием папки «VeraCrypt».

- Добавлена опция (по умолчанию она отключена) для использования CPU RDRAND или RDSEED (когда доступны) в качестве дополнительного источника энтропии для нашего генератора случайных чисел.

- Добавлена опция монтирования (для графического интерфейса и командной строки), которая позволяет монтировать том без подсоединения его к определённой букве диска.

- Обновление libzip до версии 1.5.2

- Не создаётся ссылка на uninstall в стартовом меню при установке VeraCrypt.

- Включение выбора Быстрого форматирования для создания контейнеров файлов. Разделены опции Быстрое форматирование и Динамический том в графическом интерфейсе мастера.

- Исправлен редактор конфигурационного файла системного шифрования EFI, который не принимал кнопку ENTER для добавления новой строки.

- Предотвращаются одновременные вызовы монтирвоания избранных томов, например, если соответствующая комбинация клавиш нажата несколько раз.

- Гарантировано, что только один поток за раз может создать безопасный рабочий стол.

— Изменены размеры некоторых диалогов опциях Форматирования и Монтирования, чтобы исправить некоторые проблемы с усечением текста на неанглийских языках.

— Исправлена высокая загрузка процессора при использовании избранного и добавлен переключатель, чтобы отключить периодическую проверку на устройствах, чтобы уменьшить загрузку процессора.

— Небольшие изменения интерфейса.

— Обновления и исправления в переводах и документации.

MacOSX:

Добавлена проверка размера файлового контейнера во время создания, чтобы убедиться, что он меньше, чем доступное свободное пространство диска. Добавлен переключатель командной строки —no-size-check для отключения этой проверки.

Linux:

Instructions for Building VeraCrypt for Linux and Mac OS X:

-

Change the current directory to the root of the VeraCrypt source code.

-

If you have no wxWidgets shared library installed, run the following

command to configure the wxWidgets static library for VeraCrypt and to

build it:The variable WX_ROOT must point to the location of the source code of the

wxWidgets library. Output files will be placed in the ‘./wxrelease/’

directory. -

To build VeraCrypt, run the following command:

or if you have no wxWidgets shared library installed:

-

If successful, the VeraCrypt executable should be located in the directory

‘Main’.

By default, a universal executable supporting both graphical and text user

interface (through the switch —text) is built.

On Linux, a console-only executable, which requires no GUI library, can be

built using the ‘NOGUI’ parameter:

On MacOSX, building a console-only executable is not supported.

Requirements for Building VeraCrypt for Windows:

- Microsoft Visual C++ 2010 SP1 (Professional Edition or compatible)

- Microsoft Visual C++ 1.52 (available from MSDN Subscriber Downloads)

- Microsoft Windows SDK for Windows 7.1 (configured for Visual C++ 2010)

- Microsoft Windows SDK for Windows 8.1 (needed for SHA-256 code signing)

- Microsoft Windows Driver Kit 7.1.0 (build 7600.16385.1)

- NASM assembler 2.08 or compatible

- YASM 1.3.0 or newer.

- gzip compressor

- upx packer (available at https://upx.github.io/)

IMPORTANT:

The 64-bit editions of Windows Vista and later versions of Windows, and in

some cases (e.g. playback of HD DVD content) also the 32-bit editions, do not

allow the VeraCrypt driver to run without an appropriate digital signature.

Therefore, all .sys files in official VeraCrypt binary packages are digitally

signed with the digital certificate of the IDRIX, which was

issued by Thawte certification authority. At the end of each official .exe and

.sys file, there are embedded digital signatures and all related certificates

(i.e. all certificates in the relevant certification chain, such as the

certification authority certificates, CA-MS cross-certificate, and the

IDRIX certificate).

Keep this in mind if you compile VeraCrypt

and compare your binaries with the official binaries. If your binaries are

unsigned, the sizes of the official binaries will usually be approximately

10 KiB greater than sizes of your binaries (there may be further differences

if you use a different version of the compiler, or if you install a different

or no service pack for Visual Studio, or different hotfixes for it, or if you

use different versions of the required SDKs).

Первоначальное конфигурирование

Открываем программу VeraCrypt, выбираем пункт Create Volume:

Скриншот №1. Создание тома

На следующем шаге программа предложит выбрать вариант шифрования. Доступно три опции:

- Программа создаст виртуальное пространство внутри одного файла. Вариант рекомендован для новичков и неопытных пользователей.

- Шифрование логического диска, который не является системным, т.е. на нем не установлена операционная система. Операция также применима и для внешних носителей информации (флэшка, внешний жесткий диск, карта памяти и т.д.).

- Зашифровать системный диск. VeraCrypt скрывает информацию на системном разделе жесткого диска от посторонних лиц. Для загрузки Windows администратору необходимо вводить пароль.

Выберем последний пункт.

Далее мастер конфигурирования предложит создать обычное, либо скрытое шифрование. В первом случае информация раскрывается при помощи пароля, а во втором — раздел с ОС становится скрытым. Другими словами, системный логический диск становится недоступен при обычном запуске компьютера. Данная опция редко используется, поэтому выбираем первый вариант:

Скриншот №2. Выбираем режим Normal

Следующий шаг — выбор области защиты. Программа скроет весь диск, либо только системный раздел. Поскольку в начале настройки будет активна только первая опция:

Скриншот №3. Скрыть системный раздел

Далее VeraCrypt предложит защитить скрытую область на жестком диске. При использовании облака данный пункт не имеет смысла, так как получить доступ к области невозможно. Поэтому оставляем «Нет».

Следующий этап — выбор варианта загрузки ОС. Если установлена единственная операционная система, активируем опцию Single-boot. В противном случае — Multi-boot:

Скриншот №4. Выбор загрузки ОС

Переходим к выбору типа шифрования и хэширования: программа предлагает более 20 методов. Выберем стандартный вариант AES, а для хэша используем SHA-256:

Скриншот №5. Метод шифрации

Теперь зададим пароль для снятия защиты с диска:

Скриншот №6. Установка ключа

Пароль рекомендуется составлять по следующим правилам: минимум 20 символов, наличие заглавных и прописных букв латинского алфавита, а также спецсимволов и цифр.

Важно! Строка, выделенная зеленым цветом на изображении, показывает придуманный пароль. Если желаете проверить введенные символы — активируйте опцию

После подтверждения на мониторе пользователя появится анимационное изображение из хаотично передвигающихся элементов:

Скриншот №7. Повышение криптостойкости ключа

Перемещаем мышь случайным образом внутри области, отмеченной красным прямоугольником на скриншоте. При этом будут созданы случайные элементы, которые повысят надежность шифрования данных. Проводим данные действия, пока полоска внизу меню не заполнится. На скриншоте она подчеркнута зеленой линией.

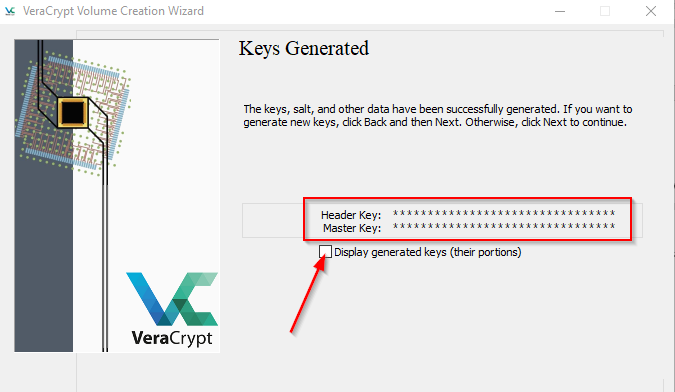

Важно! Рекомендуется полностью заполнить полоску, чтобы получить криптостойкий ключ. После генерации ключа на экране появится часть сгенерированных элементов защиты:

После генерации ключа на экране появится часть сгенерированных элементов защиты:

Скриншот №8. Cгенерированные элементы защиты

Если администратор желает просмотреть сгенерированную часть, выбираем пункт, отмеченный красной стрелкой на изображении.

Поскольку носитель или загрузчик программы может быть повреждён, на следующем шаге VeraCrypt предложит создать диск для восстановления.

Скриншот №9. Диск для восстановления

Выбираем путь для сохранения образа носителя. Указываем метод записи на внешний носитель: флэшка или DVD-диск.

На этом настройка завершена. Следующий этап — тестирования заданных параметров.

Instructions for Building VeraCrypt for Linux and Mac OS X:

1) Change the current directory to the root of the VeraCrypt source code.

2) If you have no wxWidgets shared library installed, run the following

command to configure the wxWidgets static library for VeraCrypt and to

build it:

$ make WXSTATIC=1 WX_ROOT=/usr/src/wxWidgets wxbuild

The variable WX_ROOT must point to the location of the source code of the

wxWidgets library. Output files will be placed in the ‘./wxrelease/’

directory.

3) To build VeraCrypt, run the following command:

$ make

or if you have no wxWidgets shared library installed:

$ make WXSTATIC=1

4) If successful, the VeraCrypt executable should be located in the directory

‘Main’.

By default, a universal executable supporting both graphical and text user

interface (through the switch —text) is built.

On Linux, a console-only executable, which requires no GUI library, can be

built using the ‘NOGUI’ parameter:

$ make NOGUI=1 WXSTATIC=1 WX_ROOT=/usr/src/wxWidgets wxbuild $ make NOGUI=1 WXSTATIC=1

On MacOSX, building a console-only executable is not supported.