Приложение по упрощенному администрированиюsimplified administration appendix

Содержание:

- Шаг 2. Предоставление пользователю разрешений на создание кластераStep 2: Grant the user permissions to create the cluster

- Как работают активные директории

- Сколько стоит использование Windows Admin Center?How much does it cost to use Windows Admin Center?

- Что такое Active Directory в Windows 10 и для чего это нужно

- Захват и передача ролей мастеров операций

- Преимущества перехода на Windows Server 2008 R2

- Подключение консоли ADUC к домену из рабочей группы

- Существуют ли зависимости от облака?Are there any cloud dependencies?

- Правильная настройка WINS

- RSAT for Windows 10 v1809

- Роли доступа к шлюзуGateway access roles

- СобытияEvents

- СимптомыSymptoms

- Роли и компонентыRoles and Features

- Методы ADBAADBA methods

- Скачать сейчасDownload now

- Файлы и общий доступ к файламFiles and file sharing

Шаг 2. Предоставление пользователю разрешений на создание кластераStep 2: Grant the user permissions to create the cluster

Необходимо настроить разрешения, чтобы учетная запись пользователя, которая будет использоваться для создания отказоустойчивого кластера, имела полный доступ к CNO.You must configure permissions so that the user account that will be used to create the failover cluster has Full Control permissions to the CNO.

Минимальное требование для выполнения этого шага — членство в группе Операторы учета.Membership in the Account Operators group is the minimum required to complete this step.

Вот как можно предоставить пользователю разрешения на создание кластера:Here’s how to grant the user permissions to create the cluster:

-

На странице «Пользователи и компьютеры Active Directory» в меню Вид убедитесь, что выбран пункт Дополнительные параметры.In Active Directory Users and Computers, on the View menu, make sure that Advanced Features is selected.

-

Найдите и щелкните правой кнопкой мыши CNO и выберите пункт Свойства.Locate and then right-click the CNO, and then select Properties.

-

На вкладке Безопасность щелкните Добавить.On the Security tab, select Add.

-

В диалоговом окне Выбор пользователей, компьютеров или групп укажите учетную запись пользователя или группу, которым требуется предоставить разрешения, а затем нажмите кнопку ОК.In the Select Users, Computers, or Groups dialog box, specify the user account or group that you want to grant permissions to, and then select OK.

-

Выберите добавленную учетную запись пользователя или группу и около пункта Полный доступ установите флажок Разрешить.Select the user account or group that you just added, and then next to Full control, select the Allow check box.

Рис. 2. Предоставление полного доступа пользователю или группе, которые будут создавать кластерFigure 2. Granting Full Control to the user or group that will create the cluster

-

Нажмите кнопку OK.Select OK.

После завершения этого шага пользователь, которому вы предоставили разрешение, сможет создать отказоустойчивый кластер.After you complete this step, the user who you granted permissions to can create the failover cluster. Однако если CNO расположен в подразделении, до завершения вами шага 3 пользователь не сможет создавать кластерные роли, которые требуют точку доступа клиента.However, if the CNO is located in an OU, the user cannot create clustered roles that require a client access point until you complete Step 3.

Примечание

Если CNO находится в контейнере компьютеров по умолчанию, администратор кластера может создать до 10 VCO без какой-либо дополнительной настройки.If the CNO is in the default Computers container, a cluster administrator can create up to 10 VCOs without any additional configuration. Чтобы добавить более 10 VCO, необходимо явно предоставить разрешение на создание объектов-компьютеров объекту имени кластера для контейнера компьютеров.To add more than 10 VCOs, you must explicitly grant the Create Computer objects permission to the CNO for the Computers container.

Как работают активные директории

Основными принципами работы являются:

- Авторизация, с помощью которой появляется возможность воспользоваться ПК в сети просто введя личный пароль. При этом, вся информация из учетной записи переносится.

- Защищенность. Active Directory содержит функции распознавания пользователя. Для любого объекта сети можно удаленно, с одного устройства, выставить нужные права, которые будут зависеть от категорий и конкретных юзеров.

- Администрирование сети из одной точки. Во время работы с Актив Директори сисадмину не требуется заново настраивать все ПК, если нужно изменить права на доступ, например, к принтеру. Изменения проводятся удаленно и глобально.

- Полная интеграция с DNS. С его помощью в AD не возникает путаниц, все устройства обозначаются точно так же, как и во всемирной паутине.

- Крупные масштабы. Совокупность серверов способна контролироваться одной Active Directory.

- Поиск производится по различным параметрам, например, имя компьютера, логин.

Объекты и атрибуты

Объект — совокупность атрибутов, объединенных под собственным названием, представляющих собой ресурс сети.

Атрибут — характеристики объекта в каталоге. Например, к таким относятся ФИО пользователя, его логин. А вот атрибутами учетной записи ПК могут быть имя этого компьютера и его описание.

Пример:

“Сотрудник” – объект, который обладает атрибутами “ФИО”, “Должность” и “ТабN”.

Контейнер и имя LDAP

Контейнер — тип объектов, которые могут состоять из других объектов. Домен, к примеру, может включать в себя объекты учетных записей.

Основное их назначение — упорядочивание объектов по видам признаков. Чаще всего контейнеры применяют для группировки объектов с одинаковыми атрибутами.

Почти все контейнеры отображают совокупность объектов, а ресурсы отображаются уникальным объектом Active Directory. Один из главных видов контейнеров AD — модуль организации, или OU (organizational unit). Объекты, которые помещаются в этот контейнер, принадлежат только домену, в котором они созданы.

Облегченный протокол доступа к каталогам (Lightweight Directory Access Protocol, LDAP) — основной алгоритм подключений TCP/IP. Он создан с целью снизить количество нюанс во время доступа к службам каталога. Также, в LDAP установлены действия, используемые для запроса и редактирования данных каталога.

Дерево и сайт

Дерево доменов – это структура, совокупность доменов, имеющих общие схему и конфигурацию, которые образуют общее пространство имен и связаны доверительными отношениями.

Лес доменов – совокупность деревьев, связанных между собою.

Сайт — совокупность устройств в IP-подсетях, представляющая физическую модель сети, планирование которой совершается вне зависимости от логического представления его построения. Active Directory имеет возможность создания n-ного количества сайтов или объединения n-ного количества доменов под одним сайтом.

Сколько стоит использование Windows Admin Center?How much does it cost to use Windows Admin Center?

Пользоваться Windows Admin Center можно бесплатно в рамках оплаченной лицензии на Windows.Windows Admin Center has no additional cost beyond Windows. Платформу Windows Admin Center (доступна в виде отдельно скачиваемых файлов) можно использовать с действующими лицензиями на Windows Server или Windows 10 без дополнительной платы. Ее использование регламентируется дополнительным лицензионным соглашением Windows.You can use Windows Admin Center (available as a separate download) with valid licenses of Windows Server or Windows 10 at no additional cost — it’s licensed under a Windows Supplemental EULA.

Что такое Active Directory в Windows 10 и для чего это нужно

Компания «Майкрософт» разработала новую программу, позволяющую объединить все объекты сети (компьютеры, роутеры, принтеры, профили пользователей, серверы) в единую систему. Называется это хранилище — Active Directory или Активный каталог (сокращенно AD).

Для реализации этой программы нужен специальный сервер, вернее, контроллер домена. В нем будет храниться вся информация. Через него выполняется аутентификация (через протокол Kerberos) пользователей и различных устройств в сети. Контроллер домена будет мониторить доступ к объектам своей сети, то есть разрешать запрашиваемое действие или, наоборот, блокировать его.

Использование Active Directory имеет ряд преимуществ. Эта программа обеспечивает безопасную работу, упрощает взаимодействие различных объектов одной сети. С помощью AD можно ограничить ряд функций для определенных пользователей. Данные, хранящиеся на таком сервере, защищены от внешнего доступа. Службы AD обеспечивают удобный обмен файлами (на основе технологии DFS), объединяют все объекты в одну систему (поддерживается стандарт LDAP). Возможна интеграция с Windows Server через протокол RADIUS.

Программу Active Directory можно использовать на базе профессиональной редакции Win10. Существует специальный инструмент управления доменами (оснастка ADUC), позволяющий адаптировать AD к своей ОС. Этот адаптер позволяет контролировать и управлять объектами сети. Прежде чем использовать ADUC, рекомендуется установить сервис RSAT, включающий Командную строчку, Power Shell, а также средства удаленного администрирования сервера.

Важно! Active Directory выступает в роли каталога, хранилища информации о пользователях и инфраструктуре сети. Реализация этого проекта осуществляется через контроллер домена

Это сервер контролирует доступ (разрешает или блокирует запросы) к объектам своей сети. AD рекомендуется использовать для больших компаний.

Захват и передача ролей мастеров операций

- Откройте оснастку, при помощи которой можно идентифицировать роли мастера операций, о которых шла речь в предыдущем разделе настоящей статьи. Например, для передачи роли эмулятора PDC, откройте оснастку «Active Directory – пользователи и компьютеры»;

- При помощи текущей оснастки подключитесь к контроллеру домена, на который будет перенесена роли мастера операций. Это можно сделать при помощи диалогового окна «Смена контроллера домена», которое вызывается из контекстного меню корневого узла оснастки. Диалоговое окно смены контроллера домена можно увидеть ниже:Рис. 7. Смена контроллера домена для передачи роли мастера операций

- Откройте диалоговое окно «Хозяева операций», перейдите на необходимую вкладку и нажмите на кнопку «Изменить». Роль мастера операций будет передана другому контроллеру домена.

Ntdsutil

- Откройте командную строку и в ней перейдите к утилите ntdsutil;

- Перейдите к управлению ролью NTDS, используя команду roles;

- Нужно установить подключение к контроллеру домену, который в будущем будет выполнять роль владельца мастера операций. Для этого выполните команду connections;

- В строке «server connections» введите connect to server и укажите требуемый контроллер домена;

- Перейдите обратно к fsmo management, используя команду quit;

- Теперь в строке fsmo management укажите команду seize и нажмите на Enter;

- На этом, последнем, шаге вам нужно выбрать FSMO-роль, которая будет захвачена с неработающего контроллера домена.

- Физически отключить такой контроллер домена от сети;

- Понизить роль контроллера домена до рядового сервера при помощи команды Dcpromo /forceremoval;

- Очистить метаданные для текущего контроллера домена. Чистить метаданные вы можете при помощи утилиты Ntdsutil с командой Metadata Cleanup;

- После удаления метаданных вам нужно подключить сервер к сети, присоединить к домену, а затем повысить сервер до контроллера домена;

- На последнем шаге просто передайте роль этому контроллеру домена.

Преимущества перехода на Windows Server 2008 R2

Даже если в вашей компании уже развёрнута служба каталогов Active Directory на базе Windows Server 2003, то вы можете получить целый ряд преимуществ, перейдя на Windows Server 2008 R2. Windows Server 2008 R2 предоставляет следующие дополнительные возможности:

-

Контроллер домена только для чтения RODC (Read-only Domain Controller). Контроллеры домена хранят учётные записи пользователей, сертификаты и много другой конфиденциальной информации. Если серверы расположены в защищённых ЦОД-ах, то о сохранности данной информации можно быть спокойным, но что делать, если котроллер домена стоит в филиале в общедоступном месте. В данном случае существует вероятность, что сервер украдут злоумышленники и взломают его. А затем используют эти данные для организации атаки на вашу корпоративную сеть, с целью кражи или уничтожения информации. Именно для предотвращения таких случаев в филиалах устанавливают контролеры домена только для чтения (RODC). Во-первых RODC-контроллеры не хранят пароли пользователей, а лишь кэшируют их для ускорения доступа, а во-вторых они используют одностороннюю репликацию, только из центральных серверов в филиал, но не обратно. И даже, если злоумышленники завладеют RODC контроллером домена, то они не получат пароли пользователей и не смогут нанести ущерб основной сети.

-

Восстановление удалённых объектов Active Directory. Почти каждый системный администратор сталкивался с необходимостью восстановить случайно удалённую учётную запись пользователя или целой группы пользователей. В Windows 2003 для этого требовалось восстанавливать службу каталогов из резервной копии, которой зачастую не было, но даже если она и была, то восстановление занимало достаточно много времени. В Windows Server 2008 R2 появилась корзина Active Directory. Теперь при удалении пользователя или компьютера, он попадает в корзину, из которой он может быть восстановлен за пару минут в течение 180 дней с сохранением всех первоначальных атрибутов.

-

Упрощённое управление. В Windows Server 2008 R2 были внесены ряд изменений, значительно сокращающих нагрузку на системных администраторов и облегчающих управление ИТ-инфраструктурой. Например появились такие средства, как: Аудит изменений Active Directory, показывающий, кто, что и когда менял; политики сложности паролей настраеваемые на уровне групп пользователей, ранее это было возможно сделать только на уровне домена; новые средства управления пользователями и компьютерами; шаблоны политик; управление при помощи командной строки PowerShell и т.д.

Подключение консоли ADUC к домену из рабочей группы

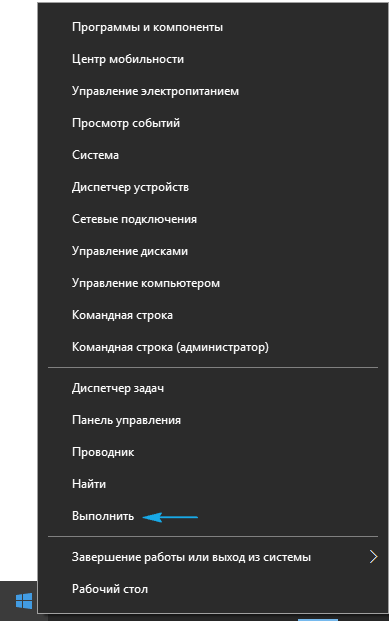

Если вы хотите подключится консолью ADUC к контроллеру домена с машины, которая не включена в домен (состоит в рабочей группе, или стоит домашняя версия Windows), воспользуйтесь таким методом:

- Запустите командную строку и выполните команду запуска остастки от имени другого пользователя:

- В пустой консоли MMC выберите File->Add/Remove Snap-In

- Перенесите оснастку Active Directory Users and Computers в правую панель и нажмите

- Чтобы подключится к домену, щелкните по корню консоли и выберите Change domain. Укажите имя домена.

В результате консоль ADUC подключится к контроллеру домена, получит и отобразит структуру контейнеров (OU) данного домена Active Directory.

Одним из основных инструментов управления доменами Active Directory является оснастка «Active Directory — пользователи и компьютеры» Active Directory (ADUC).

Адаптер ADUC используется для выполнения типичных задач администрирования домена и управления пользователями, группами, компьютерами и организационными подразделениями в домене Active Directory.

По умолчанию консоль Active Directory — пользователи и компьютеры (dsa.msc) установлена на сервере, когда она продвигается на контроллер домена во время выполнения роли доменных служб Active Directory (AD DS).

Чтобы использовать оснастку ADUC в Windows 10, сначала необходимо установить Microsoft Remote Server Administration Tools (RSAT).

RSAT включает в себя различные инструменты командной строки, модули PowerShell и оснастки для удаленного управления серверами Windows, Active Directory и другими ролями и функциями Windows, которые работают на серверах Windows.

Как установить Active Directory — пользователи и компьютеры на Windows 10?

По умолчанию RSAT не установлен в Windows 10 (и других настольных операционных системах Windows).

Средства удаленного администрирования сервера (RSAT) позволяют ИТ-администраторам удаленно управлять ролями и компонентами в Windows Server 2016, 2012 R2, 2012, 2008 R2 с рабочих станций пользователей под управлением Windows 10, 8.1, 8 и Windows 7.

RSAT напоминает средства администрирования Windows Server 2003 Pack (adminpak.msi), который был установлен на клиентах под управлением Windows 2000 или Windows XP и использовался для удаленного управления сервером. RSAT не может быть установлен на компьютерах с домашними выпусками Windows.

Чтобы установить RSAT, у вас должна быть профессиональная или корпоративная версия Windows 10.

Совет. Как вы можете видеть, пакет RSAT доступен для последней версии Windows 10 1803.

WindowsTH-RSAT_WS_1709 и WindowsTH-RSAT_WS_1803 используются для управления Windows Server 2016 1709 и 1803 соответственно.

Если вы используете предыдущую версию Windows Server 2016 или Windows Server 2012 R2 / 2012/2008 R2, вам необходимо использовать пакет WindowsTH-RSAT_WS2016.

Выберите язык вашей версии Windows 10 и нажмите кнопку «Download».

В зависимости от битности вашей ОС выберите нужный файл * .msu:

- Для Windows 10 x86 — загрузите WindowsTH-RSAT_WS2016-x86.msu (69.5 MB);

- Для Windows 10 x64 — загрузите WindowsTH-RSAT_WS2016-x64.msu (92.3 MB);

Установите загруженный файл (Обновление для Windows KB2693643), дважды щелкнув по нему.

Установите загруженный файл (Обновление для Windows KB2693643), дважды щелкнув по нему.

wusa.exe c:InstallWindowsTH-RSAT_WS2016-x64.msu /quiet /norestart

После завершения установки RSAT вам необходимо перезагрузить компьютер.

Существуют ли зависимости от облака?Are there any cloud dependencies?

Платформе Windows Admin Center не требуется доступ к Интернету и Microsoft Azure.Windows Admin Center does not require internet access and does not require Microsoft Azure. Windows Admin Center может управлять Windows Server и экземплярами Windows в любом месте: на физических системах, в виртуальных машинах на любом гипервизоре либо в облаке.Windows Admin Center manages Windows Server and Windows instances anywhere: on physical systems, or in virtual machines on any hypervisor, or running in any cloud. Несмотря на то что со временем будет добавлена интеграция с различными службами Azure, это будут дополнительные функции, использование которых будет необязательным для работы с Windows Admin Center.Although integration with various Azure services will be added over time, these will be optional value-added features and not a requirement to use Windows Admin Center.

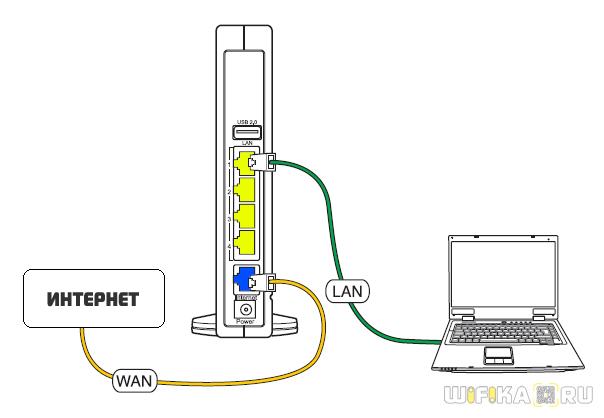

Правильная настройка WINS

WINS — это компонент операционной системы, который помогает сопоставлять цифровые IP адреса с буквенными названиями сетевых имен. Если он не работает или работает неправильно, то возможны проблемы в виде недоступности доменных служб. Для установки правильных настроек следуйте такой инструкции:

- Перейдите в центр управления сетями, где справа есть ссылка на изменение параметров адаптера.

- Отметьте активное локальное подключение и зайдите в его свойства.

- Теперь перейдите в свойства протокола интернета TCP/IP версии 4.

- Внизу нажмите кнопку «Дополнительно».

- Зайдите на вкладку WINS и проверьте, чтобы были выбраны настройки по умолчанию для параметров NetBios.

RSAT for Windows 10 v1809

In Windows 10 v1809, RSAT can be now downloaded and installed through the Settings app or with the following PowerShell one-liner.

Get-WindowsCapability -Online | Where-Object { $_.Name -like "RSAT*" -and $_.State -eq "NotPresent" } | Add-WindowsCapability -Online

Settings > Apps > Manage Optional Features > Add a featureПример вывода информации об установленных в системе средствах удаленного администрирования (требуются права администратора):В русской версии Windows 10 1809, чтобы установить RSAT, нужно перейти в раздел Параметры -> Приложения -> Приложения и возможности -> Управление дополнительными компонентами -> Добавить компонент.

| January 2020 | ||||||

| S | M | T | W | T | F | S |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

View All Archives

Categories

- https://winitpro.ru/index.php/2016/04/03/ustanovka-osnastki-active-directory-v-windows-10/

- http://itisgood.ru/2018/07/25/ustanovka-osnastki-active-directory-v-windows-10/

- https://bga68.livejournal.com/543576.html

Роли доступа к шлюзуGateway access roles

Windows Admin Center определяет две роли для доступа к службе шлюза: пользователи шлюза и администраторы шлюза.Windows Admin Center defines two roles for access to the gateway service: gateway users and gateway administrators.

Примечание

Доступ к шлюзу не подразумевает доступ к целевым серверам, отображаемым шлюзом.Access to the gateway does not imply access to the target servers visible by the gateway. Для управления целевым сервером пользователь должен подключиться с учетными данными, имеющими права администратора на целевом сервере.To manage a target server, a user must connect with credentials that have administrative privileges on the target server.

Пользователи шлюза могут подключаться к службе шлюза Windows Admin Center, чтобы через него управлять серверами, но не могут изменять разрешения доступа и механизм проверки подлинности, используемый для шлюза.Gateway users can connect to the Windows Admin Center gateway service in order to manage servers through that gateway, but they cannot change access permissions nor the authentication mechanism used to authenticate to the gateway.

Администраторы шлюза могут настраивать доступ, а также способ выполнения проверки подлинности для пользователей шлюза.Gateway administrators can configure who gets access as well as how users will authenticate to the gateway.

Примечание

Если в Windows Admin Center не определены группы доступа, роли будут отражать доступ учетной записи Windows к серверу шлюза.If there are no access groups defined in Windows Admin Center, the roles will reflect the Windows account access to the gateway server.

СобытияEvents

События позволяют управлять журналами событий на компьютере или сервере.Events allows you to manage event logs on a computer or server.

КомпонентыFeatures

В событиях поддерживаются следующие функции.The following features are supported in Events:

- Просмотр и поиск событийBrowse and search events

- Просмотр сведений о событииView event details

- Удалить события из журналаClear events from the log

- Экспорт событий из журналаExport events from the log

- Создание рабочих областей (предварительная версия)Create workspaces (preview)

- Сохранить рабочие области (Предварительная версия)Save workspaces (preview)

- Удаление рабочих областей (Предварительная версия)Delete workspaces (preview)

- Просмотр событий в линейчатом формате с накоплением (Предварительная версия)View events in a stacked bar format (preview)

Просмотр отзывов и предлагаемых функций для событий.View feedback and proposed features for Events.

СимптомыSymptoms

Коды ошибок 8467 или 8468 или их шестнадцатеричные, символьные или строковые эквиваленты регистрируются в различных диалоговых окнах и в событии с ИДЕНТИФИКАТОРом 2974 в журнале событий служб каталогов.Error codes 8467 or 8468 or their hex, symbolic or string equivalents are logged in various on-screen dialogues and in event ID 2974 in the Directory Services event log. Попытка создать дубликат имени участника-пользователя или SPN блокируется только в следующих случаях.The attempt to create a duplicate UPN or SPN is blocked only under the following circumstances:

Запись обрабатывается контроллером домена Windows Server 2012 R2The write is processed by a Windows Server 2012 R2 DC

Таблица SEQ таблица номер \ * Арабский 2: коды ошибок имени участника-пользователя и имени участника-службыTable SEQ Table \* ARABIC 2: UPN and SPN uniqueness error codes

| DecimalDecimal | HexHex | СимволическиеSymbolic | СтрокаString |

|---|---|---|---|

| 84678467 | 21C721C7 | ERROR_DS_SPN_VALUE_NOT_UNIQUE_IN_FORESTERROR_DS_SPN_VALUE_NOT_UNIQUE_IN_FOREST | Не удалось выполнить операцию, так как значение имени субъекта-службы, указанное для добавления или изменения, не является уникальным для всего леса.The operation failed because SPN value provided for addition/modification is not unique forest-wide. |

| 86488648 | 21C821C8 | ERROR_DS_UPN_VALUE_NOT_UNIQUE_IN_FORESTERROR_DS_UPN_VALUE_NOT_UNIQUE_IN_FOREST | Операцию не удалось выполнить, так как значение имени участника-пользователя, предоставленное для добавления или изменения, не является уникальным в пределах леса.The operation failed because UPN value provided for addition/modification is not unique forest-wide. |

Роли и компонентыRoles and Features

Роли и компоненты позволяют управлять ролями и компонентами на сервере.Roles and Features allows you to manage roles and features on a server.

КомпонентыFeatures

В ролях и компонентах поддерживаются следующие возможности.The following features are supported in Roles and Features:

- Просмотр списка ролей и компонентов на сервереBrowse list of roles and features on a server

- Просмотр сведений о роли или функцииView role or feature details

- Установка роли или компонентаInstall a role or feature

- Удаление роли или компонентаRemove a role or feature

Просмотр отзывов и предлагаемых функций для ролей и компонентов.View feedback and proposed features for Roles and Features.

Методы ADBAADBA methods

VAMT позволяет ИТ-специалистам управлять и активировать объект ADBA.VAMT enables IT Professionals to manage and activate the ADBA object. Активация может выполняться с помощью следующих методов:Activation can be performed using the following methods:

- Активация в Интернете. Чтобы активировать лес ADBA в Интернете, пользователь выбирает функцию «Активировать лес Online», выбирает ключ kmS Host (CSVLK) для использования и дает объекту ADBA имя. ****Online activation: To activate an ADBA forest online, the user selects the Online activate forest function, selects a KMS Host key (CSVLK) to use, and gives the ADBA Object a name.

- Активация прокси. Для активации прокси **** пользователь сначала выбирает функцию прокси-активации леса, выбирает ключ kmS Host (CSVLK), дает объекту ADBA имя и предоставляет имя файла для сохранения файла CILx, содержащего ID установки.Proxy activation: For a proxy activation, the user first selects the Proxy activate forest function, selects a KMS Host key (CSVLK) to use, gives the ADBA Object a name, and provides a file name to save the CILx file that contains the Installation ID. Затем пользователь передает этот файл на компьютер с подключением к Интернету, а затем выбирает ID-документы подтверждения приобретения для функции CILX на странице посадки VAMT и предоставляет исходный файл CILx.Next, the user takes that file to a computer that is running VAMT with an Internet connection and then selects the Acquire confirmation IDs for CILX function on the VAMT landing page, and provides the original CILx file. Когда VAMT загрузил ID-файлы подтверждения в исходный файл CILx, пользователь возвращает этот файл обратно в исходный экземпляр VAMT, где пользователь завершает процесс активации прокси, выбрав файл Apply confirmation ID для функции домена Active Directory.When VAMT has loaded the Confirmation IDs into the original CILx file, the user takes this file back to the original VAMT instance, where the user completes the proxy activation process by selecting the Apply confirmation ID to Active Directory domain function.

Скачать сейчасDownload now

Скачайте Windows Admin Center из Центра оценки Майкрософт.Download Windows Admin Center from the Microsoft Evaluation Center. Хотя там отображается надпись Start your evaluation (Начните оценку), это общедоступная версия для производственного использования.Even though it says “Start your evaluation”, this is the generally available version for production use.

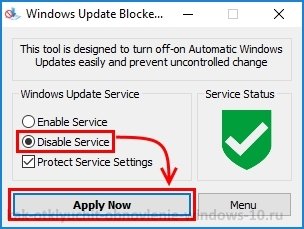

For help installing, see Install. For tips on getting started with Windows Admin Center, see Get started.

Вы можете обновить версии Windows Admin Center (не предварительные), используя Центр обновления Майкрософт или скачав и установив Windows Admin Center вручную.You can update non-preview versions of Windows Admin Center by using Microsoft Update or by manually downloading and installing Windows Admin Center. Каждая версия Windows Admin Center (не ознакомительная) поддерживается в течение 30 дней после выпуска следующей версии (не ознакомительной).Each non-preview version of Windows Admin Center is supported until 30 days after the next non-preview version is released. Дополнительные сведения см. в нашей политике поддержки.See our support policy for more info.

Файлы и общий доступ к файламFiles and file sharing

Файлы и совместное использование файлов позволяют управлять файлами и папками на компьютере или сервере.Files and file sharing allows you to manage files and folders on a computer or server.

КомпонентыFeatures

В файлах и совместном использовании файлов поддерживаются следующие возможности.The following features are supported in Files and file sharing:

- Обзор файлов и папокBrowse files and folders

- Поиск файла или папкиSearch for a file or folder

- Создание папкиCreate a new folder

- Удаление файла или папкиDelete a file or folder

- Скачивание файла или папкиDownload a file or folder

- Отправка файла или папкиUpload a file or folder

- Переименование файла или папкиRename a file or folder

- Извлечение ZIP-файлаExtract a zip file

- Копирование и перемещение файлов и папокCopy and move files and folders

- Просмотр свойств файла или папкиView file or folder properties

- Добавление, изменение и удаление файловых ресурсовAdd, edit, or remove file shares

- Изменение разрешений пользователя и группы на файловые ресурсыModify user and group permissions on file shares

- Изменение параметров безопасности файлового сервераModify file server security

Просмотр отзывов и предлагаемых функций для файлов и общего доступа кфайлам.View feedback and proposed features for Files and file sharing.