Md5 расшифровка онлайн

Содержание:

- Популярные хеш-функции Python

- Dynamic в John the Ripper

- Больше информации о MD5 Hash

- Методы

- What is MD5 algorithm?

- История

- Сравнение хеша в любой операционной системе

- Зачем нужна расшифровка хеша

- Реальный пример хеширования паролей Python

- История

- Комментарии

- Безопасное использование MD5

- Объект MD5CryptoServiceProvider

- Проблемы надежности MD5

- Удаление помеченных объектов, замена ссылок. Обычное и управляемое приложение. Не монопольно, включая рекурсивные ссылки, с отбором по метаданным и произвольным запросом Промо

Популярные хеш-функции Python

Некоторые часто используемые хеш-функции:

- MD5: Алгоритм производит хеш со значением в 128 битов. Широко используется для проверки целостности данных. Не подходит для использования в иных областях по причине уязвимости в безопасности MD5.

- SHA: Группа алгоритмов, что были разработаны NSA Соединенных Штатов. Они являются частью Федерального стандарта обработки информации США. Эти алгоритмы широко используются в нескольких криптографических приложениях. Длина сообщения варьируется от 160 до 512 бит.

Модуль , включенный в стандартную библиотеку Python, представляет собой модуль, содержащий интерфейс для самых популярных алгоритмов хеширования. реализует некоторые алгоритмы, однако, если у вас установлен OpenSSL, также может использовать эти алгоритмы.

Данный код предназначен для работы в Python 3.5 и выше. При желании запустить эти примеры в Python 2.x, просто удалите вызовы и .

Сначала импортируется модуль :

Python

import hashlib

| 1 | importhashlib |

Теперь для списка доступных алгоритмов используются и .

Python

print(hashlib.algorithms_available)

print(hashlib.algorithms_guaranteed)

|

1 2 |

print(hashlib.algorithms_available) print(hashlib.algorithms_guaranteed) |

Метод создает список всех алгоритмов, доступных в системе, включая те, что доступны через OpenSSl. В данном случае в списке можно заметить дубликаты названий. перечисляет только алгоритмы модуля. Всегда присутствуют , , , , , .

Dynamic в John the Ripper

Динамический «самостоятельно описывающий» формат (a.k.a. Динамический компилятор выражений (dynamic expression compiler)). Это режим в котором пользователь без использования программирования описывает формулу, по которой хешируются пароли.

Допустим, мы добыли хеш пароля:

838c9416a8d094b7e660a0f3b12e3e543c71f7f4

И его соль:

mial

С помощью обратной инженерии выяснено, что хеш высчитывается по следующей формуле:

sha1(md5(sha512($p.$s).$p).$s)

Нам нужно записать хеш в файл в следующем формате:

ХЕШ$СОЛЬ

То есть хеш и соль разделяются знаком доллара.

Создаём файл hash.txt и записываем:

838c9416a8d094b7e660a0f3b12e3e543c71f7f4$mial

Создадим крошечный словарик, назовём его wordlist.txt и запишем в него:

123 hackware 123567890 123456 111111111111111111

Команда для запуска взлома по словарю:

john -form=dynamic='sha1(md5(sha512($p.$s).$p).$s)' --wordlist=wordlist.txt hash.txt

Или по маске:

john -form=dynamic='sha1(md5(sha512($p.$s).$p).$s)' --mask='?l?l?l?l?l?l?l?l' hash.txt

Пароль успешно взломан, это «hackware»:

В данном примере мы использовали нашу собственную формулу, по которой вычислялся хеш, но в John the Ripper много встроенных динамичных форматов. Более того, вы можете записать ваш динамический формат в конфигурационном файле и использовать его по присвоенному имени, вместо того, чтобы каждый раз вводить формулу. Сначала мы познакомимся со встроенными форматами, а затем вернёмся к синтаксису динамических форматов, которые вы можете составить сами.

Хотя нет, чтобы понимать обозначения встроенных форматов, нужно знать синтаксис — поэтому начнём всё-таки с синтаксиса написания пользовательских форматов dynamic.

Больше информации о MD5 Hash

Хеши MD5 имеют длину 128 бит и обычно отображаются в шестнадцатеричном эквиваленте из 32 цифр. Это верно независимо от того, насколько большой или маленький файл или текст может быть.

Вот пример:

- Простой текст: это тест.

- Шестнадцатеричное значение: 120EA8A25E5D487BF68B5F7096440019

Когда добавляется больше текста, хэш преобразуется в совершенно другое значение, но с тем же количеством символов:

- Простой текст: это тест, чтобы показать, как длина текста не имеет значения.

- Шестнадцатеричное значение: 6c16fcac44da359e1c3d81f19181735b

Фактически, даже строка с нулевыми символами имеет шестнадцатеричное значение d41d8cd98f00b204e9800998ecf8427e , а использование хотя бы одного периода дает значение 5058f1af8388633f609cadb75a75dc9d.

Ниже приведены еще несколько примеров:

| Контрольная сумма | Простой текст |

| bb692e73803524a80da783c63c966d3c | Lifewire — это технологический веб-сайт. |

| 64adbfc806c120ecf260f4b90378776a | …! … |

| 577894a14badf569482346d3eb5d1fbc | Бангладеш — южноазиатская страна. |

| 42b293af7e0203db5f85b2a94326aa56 | 100 + 2 = 102 |

Контрольные суммы MD5 построены так, чтобы быть необратимыми, то есть вы не можете смотреть на контрольную сумму и идентифицировать исходные введенные данные.

Что делает процесс csrss.exe и стоит ли его удалять?

Например, несмотря на то, 0cc175b9c0f1b6a831c399e269772661 и р = 83878c91171338902e0fe0fb97a8c47a, совмещая два, чтобы сделать ар производит совершенно другое и несвязанный контрольную сумму: 62c428533830d84fd8bc77bf402512fc, которые не могут быть разъединены , чтобы показать либо письмо.

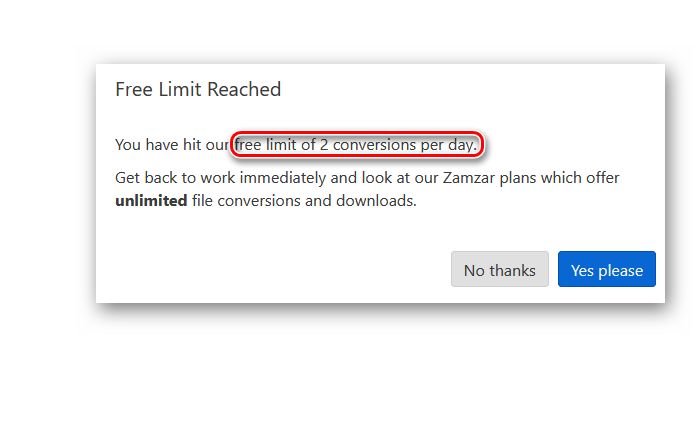

С учетом вышесказанного, существует множество «дешифровщиков» MD5, которые рекламируются как способные дешифровать значение MD5.

Тем не менее, что на самом деле происходит с расшифровщиком или «обратным преобразователем MD5», так это то, что они создают контрольную сумму для большого количества значений, а затем позволяют искать контрольную сумму в их базе данных, чтобы увидеть, есть ли у них совпадение, которое может показать вам оригинал данные.

Посмотрите, дополнительные примеры контрольной суммы MD5 и некоторые бесплатные способы генерирования хеш-значения MD5 из файлов в нашей смежной статье.

Методы

|

Освобождает все ресурсы, используемые классом HashAlgorithm.Releases all resources used by the HashAlgorithm class. (Унаследовано от HashAlgorithm) |

|

|

Вычисляет хэш-значение для заданного массива байтов.Computes the hash value for the specified byte array. (Унаследовано от HashAlgorithm) |

|

|

Вычисляет хэш-значение для заданной области заданного массива байтов.Computes the hash value for the specified region of the specified byte array. (Унаследовано от HashAlgorithm) |

|

|

Вычисляет хэш-значение для заданного объекта Stream.Computes the hash value for the specified Stream object. (Унаследовано от HashAlgorithm) |

|

|

Асинхронно вычисляет хэш-значение для заданного объекта Stream.Asynchronously computes the hash value for the specified Stream object. (Унаследовано от HashAlgorithm) |

|

|

Освобождает все ресурсы, используемые текущим экземпляром класса HashAlgorithm.Releases all resources used by the current instance of the HashAlgorithm class. (Унаследовано от HashAlgorithm) |

|

|

Освобождает неуправляемые ресурсы, используемые объектом HMACMD5, а при необходимости освобождает также управляемые ресурсы.Releases the unmanaged resources used by the HMACMD5 and optionally releases the managed resources. |

|

|

Освобождает неуправляемые ресурсы, используемые объектом HMAC, и, если допускается изменение ключа, опционально освобождает управляемые ресурсы.Releases the unmanaged resources used by the HMAC class when a key change is legitimate and optionally releases the managed resources. (Унаследовано от HMAC) |

|

|

Определяет, равен ли указанный объект текущему объекту.Determines whether the specified object is equal to the current object. (Унаследовано от Object) |

|

|

Служит хэш-функцией по умолчанию.Serves as the default hash function. (Унаследовано от Object) |

|

|

Возвращает объект Type для текущего экземпляра.Gets the Type of the current instance. (Унаследовано от Object) |

|

|

Передает данные из объекта в HMAC-алгоритм для вычисления HMAC.Routes data written to the object into the HMAC algorithm for computing the HMAC. |

|

|

Если переопределено в производном классе, передает данные, записанные в объект, в HMAC-алгоритм для вычисления значения HMAC.When overridden in a derived class, routes data written to the object into the HMAC algorithm for computing the HMAC value. (Унаследовано от HMAC) |

|

|

Передает данные из объекта в HMAC-алгоритм для вычисления HMAC.Routes data written to the object into the HMAC algorithm for computing the HMAC. |

|

|

Передает данные из объекта в HMAC-алгоритм для вычисления HMAC.Routes data written to the object into the HMAC algorithm for computing the HMAC. (Унаследовано от HMAC) |

|

|

Завершает вычисление HMAC после обработки последних данных алгоритмом.Finalizes the HMAC computation after the last data is processed by the algorithm. |

|

|

Если переопределено в производном классе, завершает вычисление HMAC после обработки последних данных алгоритмом.When overridden in a derived class, finalizes the HMAC computation after the last data is processed by the algorithm. (Унаследовано от HMAC) |

|

|

Сбрасывает хэш-алгоритм в исходное состояние.Resets the hash algorithm to its initial state. |

|

|

Инициализирует новый экземпляр реализации по умолчанию класса HMAC.Initializes an instance of the default implementation of HMAC. (Унаследовано от HMAC) |

|

|

Создает неполную копию текущего объекта Object.Creates a shallow copy of the current Object. (Унаследовано от Object) |

|

|

Возвращает строку, представляющую текущий объект.Returns a string that represents the current object. (Унаследовано от Object) |

|

|

Вычисляет хэш-значение для заданной области входного массива байтов и копирует указанную область входного массива байтов в заданную область выходного массива байтов.Computes the hash value for the specified region of the input byte array and copies the specified region of the input byte array to the specified region of the output byte array. (Унаследовано от HashAlgorithm) |

|

|

Вычисляет хэш-значение для заданной области заданного массива байтов.Computes the hash value for the specified region of the specified byte array. (Унаследовано от HashAlgorithm) |

|

|

Пытается вычислить хэш-значение для заданного массива байтов.Attempts to compute the hash value for the specified byte array. (Унаследовано от HashAlgorithm) |

|

|

Пытается завершить вычисление HMAC после обработки последних данных алгоритмом HMAC.Attempts to finalize the HMAC computation after the last data is processed by the HMAC algorithm. |

|

|

Пытается завершить вычисление HMAC после обработки последних данных алгоритмом HMAC.Attempts to finalize the HMAC computation after the last data is processed by the HMAC algorithm. (Унаследовано от HMAC) |

What is MD5 algorithm?

MD5 which stands for Message Digest algorithm 5 is a widely used cryptographic hash function that was invented by Ronald Rivest in 1991. The idea behind this algorithm is to take up a random data (text or binary) as an input and generate a fixed size “hash value” as the output. The input data can be of any size or length, but the output “hash value” size is always fixed. Here is an example of MD5 Hash function at work:

As you can see from the above example, whatever the input size you give, the algorithm generates a fixed size (32 digit hex) MD5 hash. You can even try this on your own using the MD5 hash generator tool here.

Applications of MD5 Hash:

Before I tell you about how to use MD5, I would like to share one of my recent experience which made me start using MD5 algorithm.

Recently I made some significant changes and updates to my website and as obvious, I generated a complete backup of the site on my server. I downloaded this backup onto my PC and deleted the original one on the server. But after a few days something went wrong and I wanted to restore the backup that I downloaded. When I tried to restore the backup, I was shocked! The backup file that I used to restore was corrupted.

That means, the backup file that I downloaded onto my PC wasn’t exactly the one that was on my server. The reason is that there occurred some data loss during the download process. Yes, this data loss can happen often when a file is downloaded from the Internet. The file can be corrupted due to any of the following reasons:

- Data loss during the download process, due to instability in the Internet connection/server.

- The file can be tampered due to virus infections or

- Due to Hacker attacks.

So, whenever you download any valuable data from the Internet, it is completely necessary that you check the integrity of the downloaded file. That is, you need to ensure that the downloaded file is exactly the same as that of the original one. In this scenario, the MD5 hash can become handy. All you have to do is generate MD5 hash (or MD5 check-sum) for the intended file on your server.

After you download the file onto your PC, again generate MD5 hash for the downloaded file. Compare these two hashes and if they match, that means the file is downloaded perfectly without any data loss.

A MD5 hash is nothing but a 32 digit hexadecimal number which can be something as follows:

e4d909c290d0fb1ca068ffaddf22cbd0

This hash is unique for every file irrespective of its size and type. For example, two different executable files (.exe files) with the same size will not have the same MD5 hash even though they are of same type and size. So MD5 hash can be used to uniquely identify a file. The same thing applies even for messages where each message that was sent and received can be verified using the MD5 hash.

How to use MD5 Hash to check the Integrity of Files?

Suppose you have a file called backup.tar on your server. Before you download, you need to generate MD5 hash for this file on your server. To do so use the following command:

For UNIX:

md5sum backup.tar

When you hit ENTER you’ll see something as follows:

e4d909c290d0fb1ca068ffaddf22cbd0

This is the MD5 hash for the file backup.tar. After you download this file onto your PC, you can cross check its integrity by again re-generating MD5 hash for the downloaded file. If both the hash matches then it means that the file is perfect. Otherwise it means that the file is corrupt. To generate the MD5 hash for the downloaded file on your Windows PC use the following freeware tool:

I hope you like this post. For further doubts and clarifications, please pass your comments. Cheers!

История

MD5 — один из серии алгоритмов по построению дайджеста сообщения, разработанный профессором Рональдом Л. Ривестом из Массачусетского технологического института. Разработан в 1991 году, как более надёжный вариант предыдущего алгоритма MD4. Позже Гансом Доббертином были найдены недостатки алгоритма MD4.

В 1993 году Берт ден Боер (Bert den Boer) и Антон Босселарис (Antoon Bosselaers) показали, что в алгоритме возможны псевдоколлизии, когда разным инициализирующим векторам соответствуют одинаковые дайджесты для входного сообщения.

В 1996 году Ганс Доббертин (Hans Dobbertin) объявил о коллизии в алгоритме и уже в то время было предложено использовать другие алгоритмы хеширования, такие как Whirlpool, SHA-1 или RIPEMD-160.

Из-за небольшого размера хеша в 128 бит, можно рассматривать birthday атаки. В марте 2004 года был запущен проект MD5CRK с целью обнаружения уязвимостей алгоритма, используя birthday атаки.

Проект MD5CRK закончился после 17 августа 2004, когда Ван Сяоюнь (Wang Xiaoyun), Фен Дэнгуо (Feng Dengguo), Лай Сюэцзя (Lai Xuejia) и Юй Хунбо (Yu Hongbo) обнаружили уязвимости в алгоритме.

1 марта 2005, Arjen Lenstra, Xiaoyun Wang, и Benne de Weger продемонстрировали построение двух X.509 документов с различными открытыми ключами и одинаковым хешем MD5.

18 марта 2006 исследователь Властимил Клима (Vlastimil Klima) опубликовал алгоритм, который может найти коллизии за одну минуту на обычном компьютере, метод получил название «туннелирование».

Сравнение хеша в любой операционной системе

Имея это в виду, давайте посмотрим, как проверить хеш файла, который вы загрузили, и сравнить его с тем, который должен быть. Вот методы для Windows, macOS и Linux. Хеши всегда будут идентичны, если вы используете одну и ту же функцию хеширования в одном файле. Не имеет значения, какую операционную систему Вы используете.

Хеш файла в Windows

Этот процесс возможен без какого-либо стороннего программного обеспечения на Windows, благодаря PowerShell.

Чтобы начать работу, откройте окно PowerShell, запустив ярлык Windows PowerShell из меню Пуск.

Выполните следующую команду, заменив «C:\path\to\file.iso» путём к любому файлу, для которого вы хотите просмотреть хеш:

Get-FileHash C:\path\to\file.iso

Для создания хеша файла потребуется некоторое время, в зависимости от размера файла, используемого алгоритма и скорости диска, на котором находится файл.

По умолчанию команда покажет хеш SHA-256 для файла. Однако, можно указать алгоритм хеширования, который необходимо использовать, если вам нужен хэш MD5, SHA-1 или другой тип.

Выполните одну из следующих команд, чтобы задать другой алгоритм хэширования:

Get-FileHash C:\path\to\file.iso -Algorithm MD5

Get-FileHash C:\path\to\file.iso -Algorithm SHA1

Get-FileHash C:\path\to\file.iso -Algorithm SHA256

Get-FileHash C:\path\to\file.iso -Algorithm SHA384

Get-FileHash C:\path\to\file.iso -Algorithm SHA512

Get-FileHash C:\path\to\file.iso -Algorithm MACTripleDES

Get-FileHash C:\path\to\file.iso -Algorithm RIPEMD160

Сравните результат хеш-функций с ожидаемым результатом. Если это то же значение, файл не был поврежден, подделан или иным образом изменен от исходного.

Хеш файла на macOS

macOS содержит команды для просмотра различных типов хэшей. Для доступа к ним запустите окно терминала. Вы найдете его в Finder → Приложения → Утилиты → Терминал.

Команда md5 показывает MD5-хеш файла:

md5 /path/to/file

Команда shasum показывает хеша SHA-1 по умолчанию. Это означает, что следующие команды идентичны:

shasum /path/to/file

shasum -a 1 /path/to/file

Чтобы отобразить хеш файла SHA-256, выполните следующую команду:

shasum -a 256 /path/to/file

Хеш файла в Linux

В Linux обратитесь к терминалу и выполните одну из следующих команд для просмотра хеша файла, в зависимости от типа хеша, который вы хотите посмотреть:

md5sum /path/to/file

sha1sum /path/to/file

sha256sum /path/to/file

Зачем нужна расшифровка хеша

Многие пользователи могут совершенно естественно задаться вопросом о том, насколько все это необходимо. Однако ошибка такого подхода состоит в том, что они не понимают, что могут забыть искомый пароль к какой-то услуге, сервису или программе после шифрования, дабы никакое постороннее лицо не смогло его узнать, так сказать, в чистом виде.

Восстановить пароль или логин иногда бывает невозможно. И если посмотреть на основы криптографии, вот тут как раз и потребуется расшифровка хеша. По сути, эта процедура представляет собой воссоздание исходной комбинации из модифицированных данных.

Процесс этот достаточно трудоемок. Например, к слову «человек» зашифрованная при помощи алгоритма MD5 комбинация выглядит как e3447a12d59b25c5f850f885c1ed39df. И это всего семь букв в исходном слове. Что уже тогда говорить о более длинных паролях, содержащих цифры или специальные символы, да еще и введенные с учетом регистра! Тем не менее некоторые приложения и онлайн-сервисы, содержащие огромные базы данных по большинству возможных комбинаций, расшифровку проводить могут. Не всегда, правда, успешно (тут все зависит от исходной комбинации), но в большинстве случаев в действенности им не откажешь, хотя они и используют методику грубой силы (брутфорс).

Реальный пример хеширования паролей Python

В следующем примере пароли будут хешироваться для последующего сохранения в базе данных. Здесь мы будем использовать . является случайной последовательностью, добавленной к строке пароля перед использованием хеш-функции. используется для предотвращения перебора по словарю (dictionary attack) и атак радужной таблицы (rainbow tables attacks).

Тем не менее, если вы занимаетесь реально функционирующим приложением и работаете над паролями пользователей, следите за последними зафиксированными уязвимостями в данной области. Для более подробного ознакомления с темой защиты паролей можете просмотреть следующую статью.

Код для Python 3.x

Python

import uuid

import hashlib

def hash_password(password):

# uuid используется для генерации случайного числа

salt = uuid.uuid4().hex

return hashlib.sha256(salt.encode() + password.encode()).hexdigest() + ‘:’ + salt

def check_password(hashed_password, user_password):

password, salt = hashed_password.split(‘:’)

return password == hashlib.sha256(salt.encode() + user_password.encode()).hexdigest()

new_pass = input(‘Введите пароль: ‘)

hashed_password = hash_password(new_pass)

print(‘Строка для хранения в базе данных: ‘ + hashed_password)

old_pass = input(‘Введите пароль еще раз для проверки: ‘)

if check_password(hashed_password, old_pass):

print(‘Вы ввели правильный пароль’)

else:

print(‘Извините, но пароли не совпадают’)

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 |

importuuid importhashlib defhash_password(password) # uuid используется для генерации случайного числа salt=uuid.uuid4().hex returnhashlib.sha256(salt.encode()+password.encode()).hexdigest()+’:’+salt defcheck_password(hashed_password,user_password) password,salt=hashed_password.split(‘:’) returnpassword==hashlib.sha256(salt.encode()+user_password.encode()).hexdigest() new_pass=input(‘Введите пароль: ‘) hashed_password=hash_password(new_pass) print(‘Строка для хранения в базе данных: ‘+hashed_password) old_pass=input(‘Введите пароль еще раз для проверки: ‘) ifcheck_password(hashed_password,old_pass) print(‘Вы ввели правильный пароль’) else print(‘Извините, но пароли не совпадают’) |

Код для Python 2.x

Python

import uuid

import hashlib

def hash_password(password):

# uuid используется для генерации случайного числа

salt = uuid.uuid4().hex

return hashlib.sha256(salt.encode() + password.encode()).hexdigest() + ‘:’ + salt

def check_password(hashed_password, user_password):

password, salt = hashed_password.split(‘:’)

return password == hashlib.sha256(salt.encode() + user_password.encode()).hexdigest()

new_pass = raw_input(‘Введите пароль: ‘)

hashed_password = hash_password(new_pass)

print(‘Строка для сохранения в базе данных: ‘ + hashed_password)

old_pass = raw_input(‘Введите пароль еще раз для проверки: ‘)

if check_password(hashed_password, old_pass):

print(‘Вы ввели правильный пароль’)

else:

print(‘Извините, но пароли не совпадают’)

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 |

importuuid importhashlib defhash_password(password) # uuid используется для генерации случайного числа salt=uuid.uuid4().hex returnhashlib.sha256(salt.encode()+password.encode()).hexdigest()+’:’+salt defcheck_password(hashed_password,user_password) password,salt=hashed_password.split(‘:’) returnpassword==hashlib.sha256(salt.encode()+user_password.encode()).hexdigest() new_pass=raw_input(‘Введите пароль: ‘) hashed_password=hash_password(new_pass) print(‘Строка для сохранения в базе данных: ‘+hashed_password) old_pass=raw_input(‘Введите пароль еще раз для проверки: ‘) ifcheck_password(hashed_password,old_pass) print(‘Вы ввели правильный пароль’) else print(‘Извините, но пароли не совпадают’) |

История

В 1993 году Берт ден Бур (Bert den Boer) и Антон Босселарс (Antoon Bosselaers) показали, что в алгоритме возможны псевдоколлизии, когда разным инициализирующим векторам соответствуют одинаковые дайджесты для входного сообщения.

В 1996 году Ганс Доббертин (Hans Dobbertin) объявил о коллизии в алгоритме, и уже в то время было предложено использовать другие алгоритмы хеширования, такие как Whirlpool, SHA-1 или RIPEMD-160.

Из-за небольшого размера хеша в 128 бит можно рассматривать birthday-атаки. В марте 2004 года был запущен проект MD5CRK с целью обнаружения уязвимостей алгоритма, используя birthday-атаки. Проект MD5CRK закончился 17 августа 2004 года, когда Ван Сяоюнь (Wang Xiaoyun), Фэн Дэнго (Feng Dengguo), Лай Сюэцзя (Lai Xuejia) и Юй Хунбо (Yu Hongbo) обнаружили уязвимости в алгоритме.

1 марта 2005 года Арьен Ленстра, Ван Сяоюнь и Бенне де Вегер продемонстрировали построение двух документов X.509 с различными открытыми ключами и одинаковым хешем MD5.

18 марта 2006 года исследователь Властимил Клима (Vlastimil Klima) опубликовал алгоритм, который может найти коллизии за одну минуту на обычном компьютере, метод получил название «туннелирование».

В конце 2008 года US-CERT призвал разработчиков программного обеспечения, владельцев веб-сайтов и пользователей прекратить использовать MD5 в любых целях, так как исследования продемонстрировали ненадёжность этого алгоритма.

24 декабря 2010 года Тао Се (Tao Xie) и Фэн Дэнго (Feng Dengguo) впервые представили коллизию сообщений длиной в один блок (512 бит).

Ранее коллизии были найдены для сообщений длиной в два блока и более. Позднее Марк Стивенс (Marc Stevens) повторил успех, опубликовав блоки с одинаковым хешем MD5, а также алгоритм для получения таких коллизий.

Комментарии

HMACMD5 — Это тип хэш-алгоритма с ключом, который строится на основе хэш-функции MD5 и используется в качестве код проверки подлинности сообщения на основе хэша (HMAC).HMACMD5 is a type of keyed hash algorithm that is constructed from the Message Digest Algorithm 5 (MD5) hash function and used as a Hash-based Message Authentication Code (HMAC). Процесс HMAC смешивает секретный ключ с данными сообщения, хэширует результат с помощью хэш-функции, применяет хэш-значение с секретным ключом еще раз, а затем применяет хэш-функцию второй раз.The HMAC process mixes a secret key with the message data, hashes the result with the hash function, mixes that hash value with the secret key again, and then applies the hash function a second time. Длина выходного хэша составляет 128 бит.The output hash is 128 bits in length.

HMAC можно использовать для определения того, было ли сообщение, переданное по незащищенному каналу, было изменено при условии, что отправитель и получатель совместно используют секретный ключ.An HMAC can be used to determine whether a message sent over an insecure channel has been tampered with, provided that the sender and receiver share a secret key. Отправитель рассчитывает хэш-значение для исходных данных и отправляет исходные данные и хэш-значение как одно сообщение.The sender computes the hash value for the original data and sends both the original data and hash value as a single message. Получатель повторно вычисляет хэш-значение в полученном сообщении и проверяет, соответствует ли вычисленный код HMAC переданному коду HMAC.The receiver recalculates the hash value on the received message and checks that the computed HMAC matches the transmitted HMAC.

Любое изменение данных или хэш-значения приводит к несовпадению, так как знание секретного ключа требуется для изменения сообщения и воспроизведения правильного хэш-значения.Any change to the data or the hash value results in a mismatch, because knowledge of the secret key is required to change the message and reproduce the correct hash value. Таким образом, если исходные и вычисленные хэш-значения совпадают, сообщение проходит проверку подлинности.Therefore, if the original and computed hash values match, the message is authenticated.

MD5 — это криптографический хэш-алгоритм, разработанный в лабораториях RSA.MD5 is a cryptographic hash algorithm developed at RSA Laboratories. HMACMD5 принимает ключи любого размера и создает хэш-последовательность длиной 128 бит.HMACMD5 accepts keys of any size, and produces a hash sequence that is 128 bits in length.

Из-за конфликта с MD5 корпорация Майкрософт рекомендует использовать SHA256.Due to collision problems with MD5, Microsoft recommends SHA256.

Безопасное использование MD5

Этот способ шифрования – является самым распространенным способом защитить информацию в сфере прикладных исследований, а также в области разработки веб-приложений. Хеш необходимо обезопасить от всевозможных хакерских атак. Одним из действенных способов защиты является «соль». Необходимо прибавить к паролю лишние случайные символы.

Специализированные разделы и функции существуют во многих программных и серверных языках. Создание хеша на языке PHP происходит следующим образом: один из параметров MD5 хеш становится аналогичен значению «соли», а функция Crypt автоматически генерирует это значение. Способ защиты Unix предполагает кодирование подряд почти тысячу раз. Способ «HMAC» предполагает применение специальных ключей.

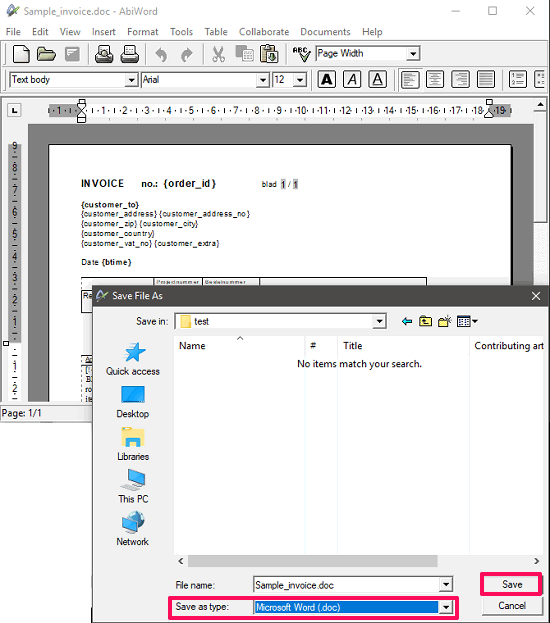

Объект MD5CryptoServiceProvider

В Windows 7 и последующих версиях Windows хеширование осуществляется при помощи платформы .NET, следовательно для следующего метода необходима эта платформа. Кроме самой платформы, потребуется функция преобразующая десятичные значения в шестнадцатеричные, например такая:

&НаКлиенте

Функция DecToHex(Знач Число)

тЧисло = Число;

тБаза = 16;

Пока тЧисло <> 0 Цикл

тПоз =тЧисло % тБаза;

Результат = Сред(«0123456789abcdef», тПоз + 1, 1) + Результат;

тЧисло = Цел(тЧисло / тБаза);

КонецЦикла;

Если Число < тБаза Тогда

Результат = «0» + Результат;

КонецЕсли;

Возврат Результат;

КонецФункции

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

&НаКлиенте Пока тЧисло 0 Цикл Если Число Результат = «0» + Результат; Возврат Результат; |

Код для получения хеша строки выглядит так:

&НаКлиенте

Функция MD5Строка(тСтрока)

Crypt = Новый COMОбъект(«System.Security.Cryptography.MD5CryptoServiceProvider»);

Text = Новый COMОбъект(«System.Text.UTF8Encoding»);

HashArray = Crypt.ComputeHash_2(Text.GetBytes_4(тСтрока)).Выгрузить();

Hash = «»;

Для Каждого Число Из HashArray Цикл

Hash = Hash + DecToHex(Число);

КонецЦикла;

Возврат Hash;

КонецФункции

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

&НаКлиенте Функция MD5Строка(тСтрока) Crypt = Новый COMОбъект(«System.Security.Cryptography.MD5CryptoServiceProvider»); Text = Новый COMОбъект(«System.Text.UTF8Encoding»); HashArray = Crypt.ComputeHash_2(Text.GetBytes_4(тСтрока)).Выгрузить(); Hash = «»; Возврат Hash; |

Для получения хеша файла — так:

&НаКлиенте

Функция MD5Файл(тИмяФайла)

Crypt = Новый COMОбъект(«System.Security.Cryptography.SHA1Managed»);

Stream = Новый COMОбъект(«ADODB.Stream»);

Stream.Open();

Stream.Type = 1;

Stream.LoadFromFile(тИмяФайла);

HashArray = Crypt.ComputeHash_2(Stream.Read());

Hash = «»;

Для Каждого Число Из HashArray Цикл

Hash = Hash + DecToHex(Число);

КонецЦикла;

Возврат Hash;

КонецФункции

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 |

&НаКлиенте Функция MD5Файл(тИмяФайла) Crypt = Новый COMОбъект(«System.Security.Cryptography.SHA1Managed»); Stream = Новый COMОбъект(«ADODB.Stream»); HashArray = Crypt.ComputeHash_2(Stream.Read()); Hash = «»; Возврат Hash; |

В обоих примерах MD5CryptoServiceProvider можно заменить на SHA1Managed, SHA256Managed, SHA384Managed или SHA512Managed изменив тем самым метод хеширования.

Проблемы надежности MD5

Казалось бы, такая характеристика MD5 должна обеспечивать 100% гарантии неуязвимости и сохранения данных. Но даже этого оказалось мало. В ходе проводимых исследований учеными был выявлен целый ряд прорех и уязвимостей в этом уже распространенном на тот момент алгоритме. Основной причиной слабой защищенности MD5 является относительно легкое нахождение коллизий при шифровании.

Под коллизией понимают возможность получения одинакового результата вычислений хеш-функции при разных входных значениях.

Проще говоря, чем больше вероятность нахождения коллизий, тем надежность используемого алгоритма ниже. Вероятность нахождения коллизий при шифровании более надежными хеш-функциями практически сводится к 0.

То есть большая вероятность расшифровки паролей MD5 является основной причиной отказа от использования этого алгоритма. Многие криптологи (специалисты по шифрованию данных) связывают низкую надежность MD5 с малой длиной получаемого хеш-кода.

Область применения алгоритма хеширования:

- Проверка целостности файлов, полученных через интернет – многие инсталляционные пакеты программ снабжены хеш-кодом. Во время активации приложения его значение сравнивается со значением, расположенным в базе данных разработчика;

- Поиск в файловой системе продублированных файлов – каждый из файлов снабжен своим хеш-кодом. Специальное приложение сканирует файловую систему компьютера, сравнивая между собой хеши всех элементов. При обнаружении совпадения утилита оповещает об этом пользователя или удаляет дубликат. Одной из подобных программ является Duplifinder:

Для хеширования паролей – в семействе операционных систем UNIX каждый пользователь системы имеет свой уникальный пароль, для защиты которого используется хеширование на основе MD5. Некоторые системы на основе Linux также пользуются этим методом шифрования паролей.

Удаление помеченных объектов, замена ссылок. Обычное и управляемое приложение. Не монопольно, включая рекурсивные ссылки, с отбором по метаданным и произвольным запросом Промо

Обработка удаления помеченных объектов с расширенным функционалом. Работает в обычном и управляемом приложении. Монопольный и разделенный режим работы. Отображение и отбор по структуре метаданных. Отборы данных произвольными запросами. Копирование и сохранение отборов. Удаление циклических ссылок (рекурсия). Представление циклических в виде дерева с отображением ключевых ссылок, не позволяющих удалить текущий объект информационной базы. Удаление записей связанных независимых регистров сведений. Групповая замена ссылок. Индикатор прогресса при поиске и контроле ссылочности.

10 стартмани