Настраиваем сеть vpn на роутерах mikrotik

Содержание:

- Немного общей информации

- Преимущества и приоритеты протокола PPTP

- Настройка PPTP (VPN) сервера на Mikrotik

- Настройка wifi точки доступа в mikrotik

- Настройка OpenVPN по сертификату

- Для чего нужен VPN IpSec и какой роутер MikroTik выбрать

- Последние штрихи

- Connection status

- Настройка интернета в микротик

- Схема сети

- Active Users

- Проблемы при настройке и работе IpSec в MikroTik

- Настройка маршрутизации межу офисами

- Виды протоколов VPN, доступные на MikroTik

- Настройка VPN IKEv2 туннеля для MikroTik сервера

- Преимущества и приоритеты протокола PPTP

- Чем отличается PPTP от L2TP и других VPN серверов

Немного общей информации

MikroTik это – маршрутизаторы, коммутаторы, точки доступа и много другое оборудование которое выпускает Латвийская фирма. Больше всего она получила свою известность именно за недорогие и функциональные сетевые устройства.

Действительно, когда я первый раз начал его настраивать, первое что я сказал: «Ого и это все можно сделать на железки за 1500 рублей». Масштаб возможностей роутеров действительно поражает это и мультикаст, MPLS, огромное количество технологий VPN. Да он один может справится с работой небальной компании и филиалов, подключённых по pptp например.

Конечно есть и один минус, для неопытных пользователей настроить микротик с первого раза будет сложно. Для этого я и пишу данную статью.

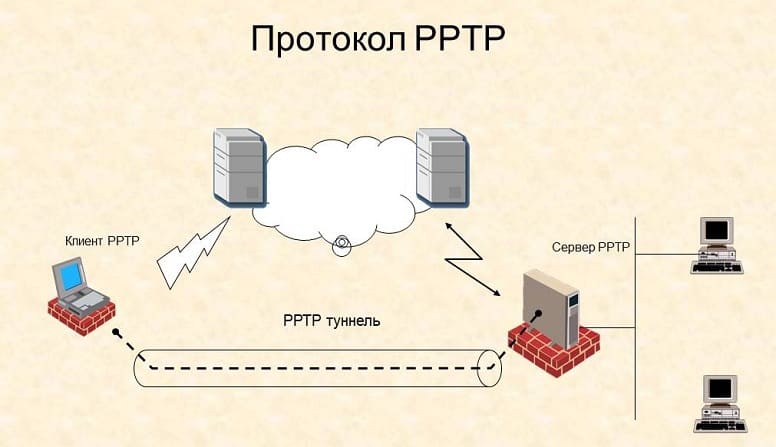

Преимущества и приоритеты протокола PPTP

Нередко выбор активных пользователей интернета, с необходимостью создания локального «шлюза» виртуальной категории, а также организаций и предприятий падает именно на подключение формата PPTP, несмотря на то, что протокол этой категории в нынешнее время считается хоть и не устаревшим, но незначительно уступающим аналогам по критериям защиты. Популярность протокола объясняется его следующими привилегированными параметрами:

- Простой и экономный режим эксплуатации. Каждый пользователь, имеющий роутер MikroTik, сможет самостоятельно создать защищённую линию связи, согласно простому регламенту, по которому осуществляется настройка канала PPTP.

- Лояльность, выражающаяся взаимодействием с множеством протоколов, характеризующихся разноплановыми категориями межсетевого обмена данными.

- Привязка к конкретному, статическому адресу IP.

- Идентификация пакетов при передаче по сетевому каналу.

- Доступ к локальной сети с любого устройства, независимо от критерия, какая версия ОС установлена на аппарате.

Учитывая приоритетные стороны протокола, пользователи часто используют VPN канал формата PPTP как в корпоративных целях, так и для организации частной локальной сети, несмотря на среднестатистические его защитные параметры.

Настройка PPTP (VPN) сервера на Mikrotik

Сначала опишу первый простой вариант настройки PPTP (VPN) сервера на Mikrotik через web-интерфейс или Winbox. В этом варианте к серверу может подключаться только один клиент.

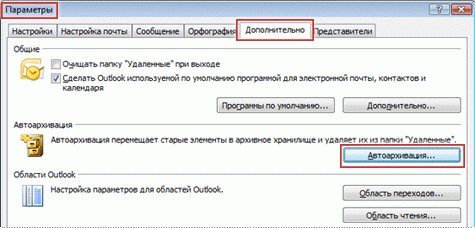

1) Активируем сервер открыв меню «PPP» — «PPTP Server«, где поставим галочку «Enabled«. 2) Добавим параметры подключения к серверу, для этого откроем «PPP» — «Secrets» и добавим:Name: USERNAMEPassword: PASSWORDService: pptpLocal Address: внутренний IP роутера, например 192.168.88.1Remote Address: IP который будет назначен клиенту, например 192.168.88.2жмем OK. 3) Добавим правило в фаервол чтобы можно было подключатся к серверу из вне, для этого откроем меню «IP» — «Firewall» и во вкладке «Filter Rules» добавим правило:Chain: inputDst. Address: внешний IP адрес роутераProtocol: tcpDst. Port: 1723In. Interface: WAN порт роутера, например ether1-gatewayAction: acceptжмем OK, на этом простая настройки завершена.

Теперь опишу вариант настройки из командной строки. К серверу может подключатся много клиентов и они будут получать IP адреса по DHCP.

Включение pptp сервера:

Просмотр параметров pptp сервера:

Добавление интерфейса pptp сервера:

Установка пула адресов которые будут выдаваться подключившимся пользователям:

Добавление профиля для pptp сервера:

Добавление данных для аутентификации:

Также необходимо разрешить трафик по протоколу TCP на порт 1723 из вне и разрешить протокол GRE.Для этого добавляем первое правило, chain = input, protocol = tcp, Dst.Port = 1723, action = accept.И второе, chain = input, protocol = gre, action = accept.Эти два правила необходимо разместить перед стандартными запрещающими правилами, иначе они не будут работать.

В параметрах созданного VPN соединения в Windows необходимо выбрать тип PPTP и шифрование «необязательно, подключатся даже без шифрования».

Немного полезной информации:PAP (Password Authentication Protocol) — протокол проверки подлинности, проверяет имя и пароль.CHAP (Challenge Handshake Authentication Protocol) — широко распространённый протокол, в котором серверу передается не пароль пользователя, а косвенные сведения о нём.MS-CHAP (Microsoft Challenge Handshake Authentication Protocol) — протокол от Microsoft для проверки подлинности удалённых компьютеров.

Источник

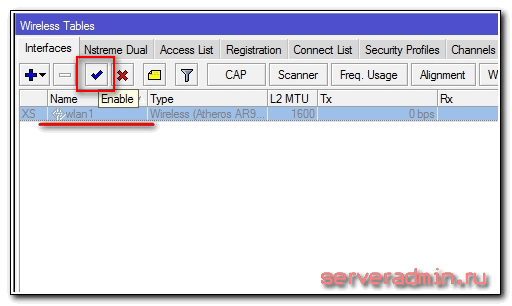

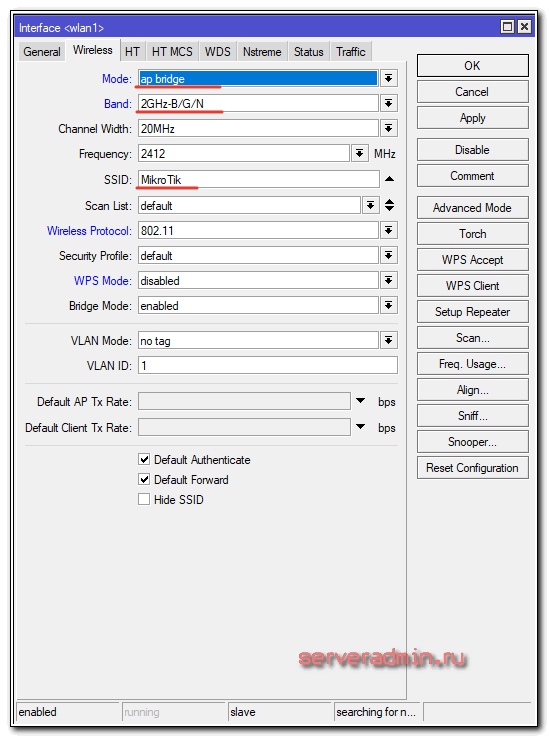

Настройка wifi точки доступа в mikrotik

Наш роутер почти готов к работе. Осталось только настроить wi fi точку доступа и можно про него забывать :). Настройка wifi в микротике заслуживает отдельной статьи. Там очень много нюансов и возможностей. Мы сейчас сделаем самую простую настройку, которая подойдет и полностью удовлетворит потребности домашнего wifi роутера. А для более глубоких познаний можно будет воспользоваться отдельным материалом на эту тему.

Первым делом активируем беспроводной интерфейс. По-умолчанию он выключен. Идем в раздел Wireless, выбираем wlan1 и жмем синюю галочку.

Интерфейс из серого станет светлым. Переходим на вкладку Security profiles, два раза жмем мышкой на строчку с профилем default. В поле Mode выбираем dynamic keys. Ставим галочки напротив WPA PSK и WPA2 PSK и aes ccm. В поля WPA Pre-Shared Key и WPA2 Pre-Shares Key вводим пароль от будущей беспроводной сети. Я рекомендую использовать длинный пароль (не меньше 12-ти символов) с цифрами и спецсимволами. Да, вводить не очень удобно, но после того, как я сам без проблем брутил хэши простых паролей, я убедился, что лучше поставить сложный пароль, если не хочешь, чтобы к твоему wifi кто-то подключался.

Сохраняем настройки. Возвращаемся на вкладку Interfaces и два раза жмем на wlan1, открываются настройки wifi интерфейса микротика. Переходим на вкладку Wireless. Выставляем настройки как у меня на скриншоте.

Обращаю внимание на следующие настройки:

- SSID — имя вашей беспроводной сети. Пишите то, что хочется.

- Frequency — частота, соответствующая одному из 12-ти каналов. Самое первое значение это первый канал и так далее. Тут рекомендуется выбрать тот канал, который в вашем конкретном случае менее всего занят другими точками доступа. Если вы не знаете что это за каналы и как их проверить, то не обращайте внимания, может выбрать любое значение из списка.

Сохраняете настройки, нажимая ОК. Все, wifi точка доступа на mikrotik настроена, можно проверять. Запускаете любое устройство, ищете вашу сеть, вводите пароль доступа и проверяете интернет. Все должно работать.

На этом основная настройка микротика закончена, но я рекомендую выполнить еще несколько настроек для удобства и безопасности.

Настройка OpenVPN по сертификату

Здесь мы рассмотрим как настроить подключение по сертификату, выполним экспортирование и эмпортирование ключей для клиента и сервера.

Настройка сервера

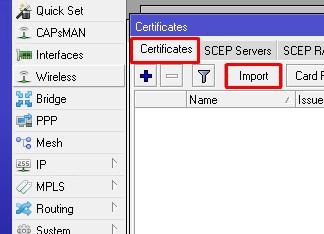

Ранее мы настроили аутентификацию по логину и паролю. Настроить аутентификацию только по клиентскому сертификату не получится в связи с ограничением операционной системы. Подключаемся на московский роутер, открываем Certificates и создаем новый шаблон.

Key Usage. Обязательно ставим галочку на tls client.

Сохраняем изменения и нажимаем Copy. Выбираем наш шаблон для пользователей и создаём копию. В Common Name уникальное имя. Далее нажимаем Apply и Sign.

В открывшемся окне по аналогии с предыдущих примеров выбираем корневой сертификат и жмем Start.

Далее нужно экспортировать и импортировать ключи на клиентский Mikrotik. Выбираем в списке и жмем Export.

Для того чтобы выгрузить открытый и закрытый ключи, вбиваем пароль в поле Export Passphrase. Export.

Далее нужно экспортировать открытую часть CA.

Переходим в Files, выбираем 3 созданных файла и перетаскиваем на рабочий стол.

В настройках OVPN Server выставим чтобы проверялись клиентские сертификаты при подключении.

Настройка клиента

После экспорта и копирования ключей подключимся к питерскому роутеру. Открываем Files и переносим с рабочего стола 2 файла скопированных ранее.

Переходим в Certificates и импортируем открытый и закрытый ключи.

В выпадающем списке выбираем открытый ключ и вписываем пароль. Import.

Тоже самое с закрытым ключом.

Далее импортируем CA.

Открываем ранее созданный OVPN Client интерфейс, выбираем импортированный сертификат и требуем проверку серверного.

Соединение установилось.

Проверим его.

А вот и не все! Упустили важную вещь – список отзыва. Так как наш клиент использует DNS 8.8.8.8, есть вероятность, что Google понятия не имеет какой IP адрес скрывается за доменным именем crl-ovpn.ru – его мы указывали, когда создавали сертификат для CA. Нужно это быстро исправить. На клиенте в IP – DNS создаем статическую A запись.

Для чего нужен VPN IpSec и какой роутер MikroTik выбрать

Одна из самых популярных опций в роутере для бизнес сегмента. Позволяет объединить в локальную сеть удаленные офисы. Масштабирование такой сети ограничивается прошивкой RouterOS:

- 4 level – до 200 подключений;

- 5 level – до 500 подключений;

- 6 level – без ограничений.

ну а практическая реализация от быстродействия самого Mikrotik

В первую очередь стоит обращать внимание на аппаратную поддержку IpSec, отсутствие которой сопровождается обработкой всего блока шифрования через CPU маршрутизатора. Это характеристика в первую очередь влияет на количество пропускаемого трафика

Если ваш маршрутизатор(роутер) MikroTik начинает тормозить от передачи файлов к примеру 200-300Мб по каналу IpSec, стоит задуматься над переходом на маршрутизатор, который имеет аппаратную поддержку IpSec. Из актуальных моделей это может быть:

-

- ;

- ;

- ;

- ;

- .

Если вам необходима помощь в подборе оборудования для использования MikroTik VPN IpSec – заполните форму запроса.

Как было указано выше, в зависимости от версии RouterOS визуальное расположение разделов для настройки VPN IpSec будет отличаться. Чтобы привести оба примера, первым будет рассмотрен вариант для версии RouterOS 6.44 и старше, а за ним последует зеркальная настройка второго маршрутизатора(роутера) MikroTik, только с прошивкой RouterOS 6.43 и младше. Схема будут состоять их двух подключений, будет введено наименование маршрутизаторов: MikroTik-1 и MikroTik-2.

Последние штрихи

Осталось объединить нужные интерфейсы в мосты и проверить работу.

MikroTik M151-office

Создадим мост и добавим туда туннель и ранее созданный VLAN интерфейс

#

#

/interface bridge

add name=office-tunnels

/interface bridge port

add bridge=office-tunnels interface=v200office

add bridge=office-tunnels interface=tunnel-m152

|

1 |

interfacebridge add name=office-tunnels interfacebridge port add bridge=office-tunnels interface=v200office add bridge=office-tunnels interface=tunnel-m152 |

Как раз здесь я и поясную, зачем поднимал интерфейсы VLAN на портах wan обоих микротиков. Мне (и вам) они нужны для тестирования. Т.е. в физический внешний интерфейс wan кабель воткнут. Он работает. Соответственно работают и все поднятые на нем VLAN-интерфейсы. А так как я присвоил этим интерфейсам IP-адреса в офисе и в «удаленном» офисе, то мне этого будет достаточно для проверки. А увидит ли микротик центрального офиса внутреннюю сеть удаленого офиса, я узнаю пропинговав соответствующие адреса. Заодно посмотрю как тикает счетчик байтов в IPsec, подтверждая, что трафик шифруется. В дальнейшем эти айпишники не нужны, достаточно будет объединить нужные интерфейсы (внутренней сети и моста) в бридж.

MikroTik M152-remote1

#

#

/interface bridge

add name=office-tunnels

/interface bridge port

add bridge=office-tunnels interface=tunnel-m151

add bridge=office-tunnels interface=v200-office

|

1 |

interfacebridge add name=office-tunnels interfacebridge port add bridge=office-tunnels interface=tunnel-m151 add bridge=office-tunnels interface=v200-office |

Если все было сделано правильно, то вы должны увидеть такую картину на обоих ваших роутерах:

#

#

> ping 192.168.200.2

SEQ HOST SIZE TTL TIME STATUS

0 192.168.200.2 56 64 1ms

1 192.168.200.2 56 64 1ms

2 192.168.200.2 56 64 1ms

3 192.168.200.2 56 64 1ms

4 192.168.200.2 56 64 1ms

|

1 |

admin@M151-office>ping192.168.200.2 SEQ HOST SIZE TTL TIME STATUS 192.168.200.256641ms 1192.168.200.256641ms 2192.168.200.256641ms 3192.168.200.256641ms 4192.168.200.256641ms |

#

#

> ping 192.168.200.1

SEQ HOST SIZE TTL TIME STATUS

0 192.168.200.1 56 64 1ms

1 192.168.200.1 56 64 1ms

2 192.168.200.1 56 64 1ms

3 192.168.200.1 56 64 1ms

4 192.168.200.1 56 64 1ms

|

1 |

admin@M152-remote1>ping192.168.200.1 SEQ HOST SIZE TTL TIME STATUS 192.168.200.156641ms 1192.168.200.156641ms 2192.168.200.156641ms 3192.168.200.156641ms 4192.168.200.156641ms |

Если так, то поздравляю, мы построили прозрачную сеть, по которой будет бегать любой трафик, включая DHCP. Т.е. вы можете поставить один DHCP-сервер в центральном офисе и он будет вещать на все остальные офисы

Правда, с одной важной оговоркой: вы должны быть стопроцентно (нет, двестипроцентно) уверены в качестве связи, чего не скажешь про интернет. Но если ваши офисы (или точки продаж) расположены в одном здании — в торговом центре, например, то один настроенный DHCP-сервер в центральном офисе облегчит вашу нелегкую админскую жизнь

Connection status

Connection statuses show whether the remote Host is online (available) or offline. The connection icon shows the relevant color and text for each of the statuses:

«Logged on» status

The connection icon displays a green monitor and the text label says LOGGED ON. This means that the remote Host is accessible (online) AND you are currently being logged on to the remote PC.

When in the LOGGED ON state, you can immediately start a remote session in one of the available connection modes without entering your access password. This is because being logged on means that you have already authenticated on the remote Host.

«Online» status

The connection icon displays a yellow monitor and the label says ONLINE. This status means that the remote Host is accessible, but you are not logged on it yet. Use this status to determine which of your Hosts are available for immediate logon/connection.

The program performs online check immediately when you add a new connection and then at regular intervals afterwards (each 30-60s).

Important!

By default, the online status is checked automatically only for Internet-ID connections and not for direct connections. To turn on online status checks for direct connections, enable Check online status for direct connections on the in connection properties.

For other ways to check the online status and for description of the relevant Viewer options please refer to the Checking online status page.

«Offline/Unknown» status

The connection icon displays a black monitor and the label says either OFFLINE (for Internet-ID connections) or UNKNOWN (for direct connections). This status means that the remote Host is unavalable due to one of these reasons:

- Host is not installed or not running on the remote PC;

- Host is not configured properly, e.g. uses a different Internet-ID server than it should use;

- Something prevents the Host service from working properly, e.g. antivirus software;

- The remote PC has no network connectivity or is turned off;

- The Viewer cannot reach the Host because of overly strict network security on the Viewer side or an incorrect Internet-ID code/IP address of the remote Host.

As you can see, there may be different reasons why the remote Host cannot be accessed. The remote PC being offline, i.e. having no network connectivity, is only one of them.

For a complete list of possible reasons and solutions to the «cannot connect» problem for each connection type please refer to Internet-ID connection not working and Direct connection not working troubleshooting articles.

Настройка интернета в микротик

Пришло время подключить наш роутер к провайдеру и настроить интернет. Вариантов это сделать масса, я расскажу о двух самых популярных:

- Провайдер завел вам кабель, и вы получаете все настройки по DHCP.

- Провайдер выдал вам настройки, и вы должны их ввести вручную.

И так, подключаем провод в 5 торт (как писалось выше я буду использовать его), идем в раздел IP -> DHCP Client выбираем в Interface наш порт, проверяем чтобы галочки все стояли как на скриншоте и Add Default Route было выбрано yes.

Проверить правильность настройки можно тут же или в разделе IP-> Addresses, если получил ip то мы молодцы.

Вариант номер 2. Настройки от провайдера нужно ввести вручную, имеют они следующий вид:

- IP адрес 192.168.1.104

- Маска 255.255.255.0

- Шлюз 192.168.1.1

- DNS 192.168.1.1

Первое, указываем ip в том же разделе, как и при указании статического адреса. Только тут мы выбираем интерфейс ether5 – 192.168.1.104/24.

Второе, нужно указать шлюз по умолчанию (то есть адрес куда mikrotik будет оправлять все запросы если сам ответа не знает, а это все что мы ищем в интернете). Идем в IP -> Routes и через + добавляем новый маршрут как показано на рисунке.

Третье, указываем DNS сервер (это специальный узел, который сопоставляет ip с адресами, например, vk.ru = 89.111.176.202). Идем IP -> DNS и в поле Servers вводим его адрес.

Конфигурирование провайдерского интернета закончено, давайте проверим все ли сделано правильно используя утилиту ping на ya.ru.

На этом настройка mikrotik не закончена, для того чтобы устройства из локальной сети могли выходить в интернет нужно еще сделать одну вещь.

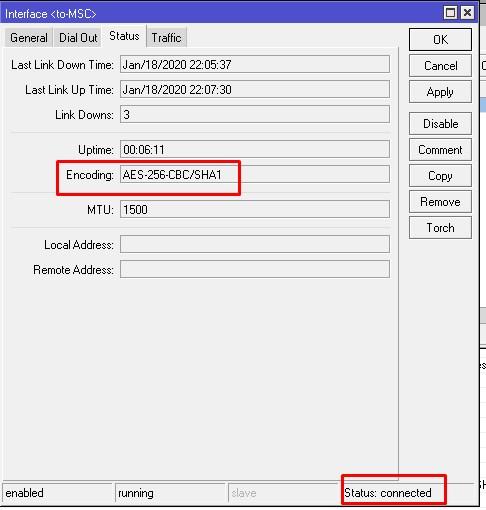

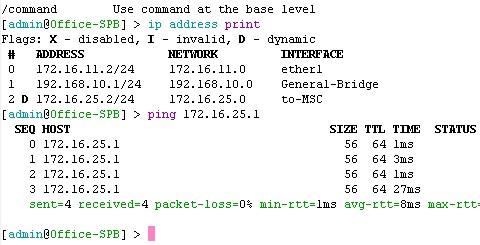

Схема сети

Используем лабораторный стенд с Mikrotik CHR версии 6.46.2 на борту. Мы находимся справа внизу в офисе SPB (Office-SPB). Вводные данные:

- Office-SPB сервер;

- Office-Moscow клиент;

- NetworkCore выполняет роль провайдера, он будет заниматься обычной маршрутизацией;

- Office-Moscow ether1 смотрит в интернет 172.16.10.2/24;

- Office-SPB ether1 смотрит в интернет 172.16.11.2/24;

- Office-Moscow имеет bridge “General-Bridge” в локальной сети 192.168.11.1/24;

- Office-SPB имеет bridge “General-Bridge” в локальной сети 192.168.10.1/24;

- IP ПК в локальной сети Office-Moscow 192.168.11.2;

- IP ПК в локальной сети Office-SPB 192.168.10.2;

- Адресация в VPN сети 172.16.25.0/24;

- Активный L2TP туннель между офисами.

Active Users

Sub-menu:

This submenu allows to monitor active (connected) users.

command will show all currently connected users.

command will show received/sent bytes and packets

Properties

| Property | Description |

|---|---|

| address (IP address) | IP address the client got from the server |

| bytes (integer) | Amount of bytes transfered through tis connection. First figure represents amount of transmitted traffic from the router’s point of view, while the second one shows amount of received traffic. |

| caller-id (string) | For PPTP and L2TP it is the IP address the client connected from. For PPPoE it is the MAC address the client connected from. |

| encoding (string) | Shows encryption and encoding (separated with ‘/’ if asymmetric) being used in this connection |

| limit-bytes-in (integer) | Maximal amount of bytes the user is allowed to send to the router. |

| limit-bytes-out (integer) | Maximal amount of bytes the user is allowed to send to the client. |

| name (string) | User name supplied at authentication stage |

| packets (integer/integer) | Amount of packets transfered through tis connection. First figure represents amount of transmitted traffic from the router’s point of view, while the second one shows amount of received traffic |

| service (async | isdn | l2tp | pppoe | pptp | ovpn | sstp) | Type of service the user is using. |

| session-id (string) | Shows unique client identifier. |

| uptime (time) | User’s uptime |

Проблемы при настройке и работе IpSec в MikroTik

Ниже будут рассмотрены самые частые проблемы, которые не относятся к прямой настройке VPN туннеля типа IpSec, но косвенно могут повлиять на его работу: соединение может

- Не устанавливаться;

- Устанавливаться но не работать;

- Роутер MikroTik не имеет статического маршрута для out пакетов. Другими словами, со стороны MikroTik нет PING-а на удалённую подсеть.

Если соединение не принимает статус ESTABLISHED, кроме корректности настроек следует обратить внимание на Firewall. Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

/ip firewall filter add action=accept chain=input comment="Port Access" dst-port=500,1701,4500 \ in-interface=WAN-ether1 protocol=udp

Следующей проблемой может быть нелегитимные ключи IpSec SA, срок действия которых закончился, но новый ключ не был сгенерирован и согласован

Тут стоит обратить внимание на время жизни туннеля, на обоих роутерах, IpSec Profile и IpSec Proposals должны быть идентичными. Для исправления это ситуации нужно:

после регенерации ключей он должен быть в статусе ESTABLISHED.

И последнее дополнение в сторону диагностики работы IpSec туннеля через роутер MikroTik.

/ip route add distance=1 dst-address=192.168.0.0 gateway=Bridge-LAN

Ниже представлен пример, до и после включение приведенного статического маршрута.

Настройка маршрутизации межу офисами

Пропишем маршруты на обоих роутерах Mikrotik. Так подсети увидят друг друга.

Для начала зайдем на роутер главного офиса (GW1), выполним следующие действия:

IP => Routes => “+”.

Укажем удаленную подсеть и шлюз, который будет обрабатывать запросы:

Где:

- Dst. Address – Адрес удаленной подсети (филиал);

- Gateway – шлюз (созданный интерфейс в предыдущем шаге), который будет обрабатывать запросы с сети филиала.

Затем зайдем на Mikrotik филиала (GW2), добавим маршрут:

IP => Routes => “+”.

Укажем подсеть главного офиса и назначим Gateway:

Где:

- Dst. Address – адрес удаленной подсети (главный офис);

- Gateway – шлюз (созданный интерфейс), который будет обрабатывать запросы с сети главного офиса.

Теперь филиалы видят друг друга. На этом настройка L2TP + IPSec между роутерами Mikrotik (Site-to-site), закончена.

Виды протоколов VPN, доступные на MikroTik

Роутеры MikroTik позволяют осуществить подключение к локальной сети по VPN, задействовав следующие типы протоколов:

- Доступ в формате PPTP, как в одном из наиболее популярных протоколов для передачи данных внутри корпоративного канала.

- Протокол формата PPPoE, как более защищённое и вариабельное сетевое соединение, с возможностью шифрования, архивации данных, с использованием динамического IP.

- Технологию OpenVPN, как одну из наиболее гибких по настройкам и эксплуатации вариацию сетевого протокола.

- Канальный протокол L2TP второго поколения, с высокими критериями защитных параметров, с возможностью работы в разных сетях.

- IPSec – сетевой протокол, используемый для передачи защищённым методом IP пакетов, с допустимостью отслеживания источника отправления данных, высокими критериями эффективности в коммерческих и экономических областях эксплуатации. Идентифицируется как самый защищённый протокол современного времени.

Рассмотрим подробно, преимущества протокола первого формата, с детализацией нюансов, как на практике осуществляется настройка VPN канала по протоколу PPTP на устройствах MikroTik.

Настройка VPN IKEv2 туннеля для MikroTik сервера

Настройка части IpSec отличается от типичной конфигурации с открытым ключом только разделом Identities, который будет осуществлять обязательную проверку сертификата со стороны VPN клиента. Этот функционал не только обладает свойствами защиты соединения и трафика, но может служить в качестве инструмента по управлению разрешениями для доступа.

Настройка находится в IP→IPsec→Profile

Настройка находится в IP→IPsec→Peers

Настройка находится в IP→IPsec→Identities

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Match By = certificate – проверяет сертификат указанный в Remote Certificate с сертификатом, со стороны VPN клиента.

Настройка находится в IP→IPsec→Proposals

Настройка находится в IP→IPsec→Policies

/ip ipsec profile add dh-group=modp1024 enc-algorithm=3des hash-algorithm=md5 lifetime=8h name=\ Profile-Ipsec /ip ipsec peer add address=b9070aee7432.sn.mynetname.net name=b9070aee7432.sn.mynetname.net exchange-mode=ike2 \ profile=Profile-Ipsec /ip ipsec proposal add auth-algorithms=md5 enc-algorithms=3des lifetime=8h name=Proposal-Ipsec /ip ipsec identity add auth-method=digital-signature certificate=92490a0ea575.sn.mynetname.net \ match-by=certificate peer=b9070aee7432.sn.mynetname.net \ remote-certificate=b9070aee7432.sn.mynetname.net /ip ipsec policy add dst-address=192.168.1.0/24 peer=b9070aee7432.sn.mynetname.net proposal=\ Proposal-Ipsec sa-dst-address=82.144.213.152 sa-src-address=0.0.0.0 \ src-address=192.168.0.0/24 tunnel=yes

Преимущества и приоритеты протокола PPTP

Нередко выбор активных пользователей интернета, с необходимостью создания локального «шлюза» виртуальной категории, а также организаций и предприятий падает именно на подключение формата PPTP, несмотря на то, что протокол этой категории в нынешнее время считается хоть и не устаревшим, но незначительно уступающим аналогам по критериям защиты. Популярность протокола объясняется его следующими привилегированными параметрами:

- Простой и экономный режим эксплуатации. Каждый пользователь, имеющий роутер MikroTik, сможет самостоятельно создать защищённую линию связи, согласно простому регламенту, по которому осуществляется настройка канала PPTP.

- Лояльность, выражающаяся взаимодействием с множеством протоколов, характеризующихся разноплановыми категориями межсетевого обмена данными.

- Привязка к конкретному, статическому адресу IP.

- Идентификация пакетов при передаче по сетевому каналу.

- Доступ к локальной сети с любого устройства, независимо от критерия, какая версия ОС установлена на аппарате.

Учитывая приоритетные стороны протокола, пользователи часто используют VPN канал формата PPTP как в корпоративных целях, так и для организации частной локальной сети, несмотря на среднестатистические его защитные параметры.

Чем отличается PPTP от L2TP и других VPN серверов

PPTP – самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE – для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности – отсутствие шифрования. Данные передаваемые в туннеле PPTP могут быть подвержены зеркалированию в другой интернет канал, что подвергает опасности коммерческой информации.

В качестве рабочих решений по организации удаленного доступа могут выступать любые VPN сервера с поддержкой шифрования: L2TP, IpSec.