Как установить SSL на хостинг

Содержание:

- Как подключить SSL-сертификат

- Различия между бесплатными и платными SSL-сертификатами

- Что такое SSL-сертификат

- Почему бесплатный сертификат?

- Что такое SSL VPN?

- Как установить SSL/TLS, если на сервере несколько сайтов

- Важные технические детали при работе с бесплатным HTTPS

- Определение настроек портовDetermine how ports are configured

- Разница между HTTP и HTTPS

- Виды SSL-сертификатов

- Протоколы SSL и TLS[править]

- Виды SSL-сертификатов и особенности их использования

- Цель покупки, или для чего нужен сертификат ССЛ

- Удаление SSL-сертификата из номера портаDelete an SSL certificate from a port number

- Commonly used TCP ports

Как подключить SSL-сертификат

Самый приятный момент–подключить SSL-сертификат в компании Timeweb очень легко. Вы можете либо самостоятельно заказать его в панели управления аккаунтом, либо просто написать обращение в службу поддержки, а дальше все необходимые действия выполнят наши специалисты. Время создания сертификата зависит от его типа, но, как правило, занимает не более нескольких часов. Исключение–сертификат Sectigo EV SSL, который из-за проверки данных оформляется дольше.

Более подробно о процедуре установки сертификата и технической стороне вопроса можно прочитать в нашем Справочном центре.

Если после прочтения статьи вы все еще не определились, какой сертификат хотите приобрести, оставьте заявку на оформление SSL-сертификата в панели управления аккаунтом или в чате на нашем сайте Timeweb, мы с радостью вам поможем!

Различия между бесплатными и платными SSL-сертификатами

С бесплатным сертификатом вы без дополнительных затрат защищаете информацию на сайте. Но между бесплатными и платными сертификатами есть ряд отличий.

Доверие посетителей.

Бесплатный SSL -сертификат не дает гарантию безопасности для посетителей. Так как бесплатные сертификаты выпускаются только с проверкой по домену, злоумышленники могут сделать копию вашего сайта вместе с сертификатом. При этом пользователь не заметит разницы между вашим сайтом и его копией. По этой причине рекомендуем использовать платные сертификаты с расширенной проверкой. С платным сертификатом при переходе на сайт браузер укажет зеленую строку с названием организации.

Сертификаты от Let`s Encrypt выпускаются на 3 месяца. Если установить этот сертификат на сайт, опытные пользователи решат, что вы не планирует работать дольше и откажутся от покупки.

Финансовые гарантии

При использовании бесплатного сертификата сертификационный центр берет на себя ответственность за шифрование данных. Но при утечке данных ответственность остается на стороне владельца сайта. При использовании платных сертификатов, сертификационные центры гарантируют выплату компенсации. Гарантийная сумма указана в описании сертификатов.

Доверие поисковых систем

Поисковые системы и производители браузеров в любое время могут перестать доверять бесплатным сертификатам. Такой случай уже происходил осенью 2016 года, когда Google и Firefox перестали считать доверенным сертификаты от StartCom. При переходе на сайт с установленным бесплатным сертификатом отображалась ошибка об опасности.

Технические сложности

Процесс выпуска и установки бесплатных сертификатов требует навыков администрирования. Официальные инструкции и техническая поддержка доступны только на английском языке. При этом даже заказ бесплатного сертификата может вызывать трудности. Например сертификаты Let`s Encrypt необходимо перевыпускать каждые 3 месяца.

Выпуск платного сертификата не требует дополнительных навыков.

Вы можете самостоятельно заказать сертификат в 4 шага, а если возникнут сложности — напишите нам.

Таблица сравнения SSL-сертификатов.

| Let’s Encrypt | Sectigo (Comodo) PositiveSSL | Sectigo (Comodo) Essensial SSL WildCard | Thawte SSL Web Server | Sectigo (Comodo) Premium WildCard | |

| Сегмент | Бесплатный | Бюджетный | Средний | Средний | Премиум |

| Тип проверки | DV | DV | DV | EV | OV |

| Срок заказа | 3 месяца | 1 год | 1 год | 1 год | 1 год |

| Дополнительная защита с WWW | — | + | + | + | + |

| Поддержка поддоменов | — | — | + | — | + |

| Длина ключа | 2048-bit | 2048-bit | 2048-bit | 2048-bit | 2048-bit |

| Зеленая строка с наименованием организации | — | — | — | + | + |

| Гарантия | — | 10 000$ | 10 000$ | 500 000$ | 250 000$ |

Что такое SSL-сертификат

SSL-сертификат — разрешение на использование защищенного протокола https. Его можно получить у независимых организаций, которые специализируются на сертификации сайтов. Обычно стоимость такой работы может варьироваться от 10-15 долларов до нескольких тысяч. Более подробно о SSL можно прочитать на википедии, я же ограничусь краткой характеристикой.

SSL или Secure Sockets Layer позволяет использовать шифрование при обмене данными между компьютером пользователя и сервером. Говоря простым языком: доступ к информации есть только у участников обмена — компьютера и сайта. Третьи лица не смогут получить данные как бы они не пытались.

Защищенное соединение рекомендовано к использованию поисковыми системами и антивирусными приложениями. Например, Аваст и Касперский могут уведомлять пользователей о том, что сайт, на который они переходят, не использует защищенное соединение. Точно о том же уведомляют некоторые браузеры, такие как Яндекс.Браузер и Google Chrome.

Сейчас поисковые системы лояльнее относятся к сайтам, на которых используется SSL. Это спорное утверждение, которое опровергается самими поисковиками. Но некоторые вебмастера замечают, что трафик при переходе на https многократно возрастает. От себя дополню, что на посещаемость могут влиять поведенческие факторы. Пользователи больше доверяют сайтам с защищенным шифрованием.

Примечание:

Касаемо влияния на SEO: опровергают эту информацию только Яндекс. Гугл прямо заявил, что наличие защищенного соединения положительно влияет на ранжирование.

Почему https лучше, чем http

Из предыдущего смыслового блока вы могли понять почему. Однако, я думаю, что надо подвести кое-какие итоги. Причины, почему https лучше, чем http:

- https лучше ранжируется в Гугле

- Данные ваших пользователей в безопасности

- Вам больше доверяют, причем не только сами пользователи, но и антивирусное ПО, браузеры

- Улучшенные поведенческие факторы и кликабельность в поисковой выдаче

- Возможность установить SSL-сертификат совершенно бесплатно

Как видите, причин не так много. Но они очень весомые. Вы же хотите, чтобы в том же Гугле ваш сайт получал более высокие позиции? Трафик на дороге не валяется, поэтому лучше, все-таки, установить сертификат. Лишним уж точно не будет. Тем более это можно сделать бесплатно.

Почему бесплатный сертификат?

Есть несколько видов SSL сертификатов. Чем круче — тем больше компенсация вам на случай, если кто-то взломает соединение, и еще в браузере будет писаться название вашей компании.

Для малого бизнеса это совершенно не нужно. Все, что нам нужно – самый простой сертификат(Essential). Он всего лишь позволяет установить защищенное соединение с вашим сайтом и удостовериться, что посетитель на нем.

Так почему же бесплатный? Потому что покупая этот самый простой сертификат за деньги вы платите за воздух. Никаких сложных вычислений не происходит. Все делается автоматически. Даю зуб, что на сервере за 300 руб/мес. можно сгенерировать сертификаты для всего Рунета максимум за 1 месяц, если не 1 день.

А почему же тогда их продают за деньги, спросите вы? Да просто потому что это халявные деньги. На официальном сайте Комодо они просят $76 в год минимум. На другом же сайте можно найти их же сертификат за $8. Вообще, они могли бы его и бесплатно отдать, но 76 баксов то не лишние

Минусы платных сертификатов:

- Платите деньги за воздух и поощряете продавцов воздуха

- Будете платить еще в 10 раз больше денег если вам нужен сертификат для субдоменов (потому что потребуется другой сертификат — Wildcard или нужно покупать по сертификату на каждый поддомен)

В любом случае не платите за них более чем $8 в год.

Минусы бесплатных сертификатов:

- Не работают в старых браузерах и операционных системах(там где не поддерживается SNI)

Эту проблему кстати можно достаточно легко решить, просто не включая SSL для этих старых браузеров/ОС. Если вам кто-то будет настраивать это или вы сами, то вот ссылка (правило для .htaccess).

Что такое SSL VPN?

SSL VPN использует протокол Secure Sockets Layer – или протокол безопасности транспортного уровня – в веб-браузерах, чтобы предоставить пользователям возможность безопасного удаленного доступа VPN. Сквозное шифрование используется для защиты всех передач данных между подключенным к Интернету устройством и сервером.

Предприятия используют SSL VPN по двум основным причинам:

- Предоставить удаленным сотрудникам безопасный доступ к внутренним корпоративным ресурсам.

- Для защиты веб-сессий пользователей, подключающихся к Интернету из-за пределов корпоративной сети.

Более того, SSL VPN легки в реализации и не требуют установки и обслуживания определенного клиентского программного обеспечения – всего лишь современный браузер! Эти типы VPN также известны своими надежными соединениями. Они обеспечивают более высокий уровень совместимости клиентской платформы, а также конфигурации для брандмауэров и удаленных сетей.

Они облегчают доступ к защищенным сетевым ресурсам удаленно, используя аутентифицированный путь, который шифрует весь сетевой трафик от конца до конца. Это создает впечатление, что пользователь находится во внутренней сети, независимо от его фактического географического местоположения.

Предприятия также могут быть уверены, что неуполномоченные стороны не смогут прослушивать сетевые коммуникации и изменять или собирать конфиденциальные данные. Поэтому, если вам нужно безопасное и гибкое решение для удаленного доступа для подрядчиков, сотрудников и т.д. VPN на основе SSL – ваш лучший выбор.

Как это работает?

Как упоминалось ранее, SSL VPN использует TLS или более старый протокол SSL для обеспечения безопасного удаленного доступа из любого места. Он позволяет аутентифицированным пользователям создавать безопасные соединения с внутренними службами HTTP (Hypertext Transfer Protocol) и HTTPS (Hypertext Transfer Protocol Secure) через клиентские приложения или стандартные браузеры, которые обеспечивают прямой доступ к сетям с ограниченным доступом.

SSL туннель VPN

VPN-туннели SSL позволяют пользователям получать безопасный доступ к нескольким службам внутренней сети через стандартные браузеры, а также другие приложения и протоколы, не связанные с сетью VPN-туннель – это канал, устанавливаемый между удаленным пользователем и сервером VPN , через который они могут одновременно подключаться к одному или нескольким удаленным веб-сайтам от имени клиента.

Однако этот тип требует браузера, который обрабатывает активный контент и предлагает функции, которые в противном случае недоступны через VPN-порталы SSL.

SSL Портал VPN

VPN-портал SSL, с другой стороны, обеспечивает одно соединение SSL VPN с удаленным веб-сайтом. Удаленные пользователи получают доступ к шлюзу через браузер после аутентификации. Оказавшись внутри, одна веб-страница служит «порталом» для различных служб внутренней сети.

Как установить SSL/TLS, если на сервере несколько сайтов

Обычно, проблемы возникают, когда на сервере уже есть 1 сайт на HTTPS, и на этот сервер нужно перенести другой сайт.

Либо, ещё более патовая ситуация: нужно перенести сайт на HTTP и сделать его доступным по HTTPS. Проблема будет возникать из-за того, что на сервере на порту уже есть сайт с сертификатом SSL/TLS, и обращения будут идти на него, и certbot не сможет прописать сертификат сайту, а сайты по HTTP будут недоступны.

Для решения этой проблемы можно сгенерировать временный самоподписанный сертификат:

openssl req -x509 -newkey rsa:4096 -keyout key.pem -out cert.pem -days 365 -nodes

Эта команда создаст 2 файла в директории, из которой вызывается команда (обычно это ):

- cert.pem — это сертификат SSL/TLS;

- key.pem — это ключ к сертификату.

Ключи прописываете в конфигурации сервера (пример есть ниже). Далее:

- Если сайт нужен по HTTP, просто делаете редирект с HTTPS на HTTP, по аналогии с редиректом на HTTPS, только наоборот (пример далее);

- Если сайт нужен по HTTPS, делаете сайт доступным по HTTP, затем получаете сертификат с помощью certbot, а дальше всё как по инструкции выше — редирект на HTTPS, прописывание сертификатов, настройка URL, и так далее.

Пример, как сделать редирект с HTTPS на HTTP в NGINX

Допустим, самоподписанные сертификаты сгенерированы командой выше и располагаются в каталоге . Тогда, чтобы настроить редирект с HTTPS на HTTP для нового сайта , мы можем использовать следующую конфигурацию ( заменяем на свой домен, — на свой IP сервера):

server {

server_name example.com www.example.com;

listen 1.2.3.4:443 ssl; ### Вместо 1.2.3.4 нужно подставить IP сервера

ssl_certificate /root/cert.pem; # Путь к самоподписанному сгенерированному сертификату

ssl_certificate_key /root/key.pem; # Путь к ключу самоподписанного сертификата

rewrite ^(.*) http://$host$1 permanent;

}

server {

server_name example.com www.example.com;

listen 1.2.3.4:80 ; ### Вместо 1.2.3.4 нужно подставить IP сервера

### Остальные правила ###

}

Важные технические детали при работе с бесплатным HTTPS

Посмотреть доступность бесплатного HTTPS можно в списке веб-сайтов в личном кабинете на странице «полный список функций».

Если HTTPS доступен (удалось получить для вас бесплатный SSL и наш веб-север поддерживает его работу), рядом с сайтом

будет отображен соответствующий знак +HTTPS!.

Мы выписываем бесплатный SSL для сайта автоматически при появлении возможности проверить домен (он должен работать),

примерно в течение суток.

- Учитывая негарантированный характер услуги, мы рекомендуем не делать безусловной

переадресации с HTTP на HTTPS для всего сайта. В случае проблем с бесплатным HTTPS сайт перестанет работать.

Это очень маловероятно, но это к сожалению возможно.

* когда мы убедимся в том, что бесплатный HTTPS от LetsEncrypt будет работать всегда, мы обновим совет. -

Для того, чтобы ваши посетители и поисковые системы узнали про HTTPS, мы сделали

специальную страницу в личном кабинете, которая позволяет настроить переадресацию на HTTPS. Эта переадресация будет

работать только в том случае, если мы знаем, что HTTPS для вашего сайта работает. Также мы в этом случае мы сформируем

подходящий HSTS заголовок.

Если по каким-то причинам бесплатный HTTPS для вашего сайта работать перестанет, мы сами уберем переадресацию.

* когда мы убедимся в том, что бесплатный HTTPS от LetsEncrypt будет работать всегда, мы обновим совет. -

Если у вас есть опасения, что поддержка HTTPS «без гарантии» может помешать работе вашего ресурса,

включать переадресацию на HTTPS для всех посетителей сайта не следует! Это не мешает опытным пользователям и администраторам

сайта пользоваться HTTPS, если это необходимо. -

Убедитесь в том, что ваш сайт хорошо работает по протоколу HTTPS. Для этого лучше использовать

только относительные ссылки. Если необходимо формировать абсолютные ссылки (необходимо очень редко, но случаи такие есть),

анализируйте текущий протокол (см. ниже). -

Проверить текущий протокол в скриптах вашего сайта можно с помощью серверных переменных HTTPS (будет on)

и HTTP_X_FORWARDED_PROTO (будет https). Это стандартные переменные, если вы используете какой-то готовый портал типа Joomla,

Wordpress или 1С-Битрикс, определение протокола для внутренних нужд будет происходить корректно.

Для серверов, отличных от Apache LAMP — сам HTTP заголовок с индикацией называется X-Forwarded-Proto. - Для получения бесплатного сертификата производится проверка принадлежности ресурса с помощью процедуры от

LetsEncrypt. Процедура имеет определенные технические требования, которые к тому же иногда меняются, а также содержит в себе известные

ошибки и/или особенности работы. Мы постоянно следим за ситуацией и адаптируем нашу систему под эти требования и нюансы, но есть случаи, которые

часто ставят работу бесплатного сертификата под угрозу.

Если ваш ресурс использует сложные сетевые технологии в работе, такие как проксирование (CloudFlare, защита от DDoS, объединение сайтов

на виртуальных адресах, и т.д.), или безусловные редиректы без оценки ситуации, или какие-то жесткие блокировки «непонятных запросов»,

которые мы не сможем обойти, проверка может не проходить и сертификат выписываться или обновляться не будет. В этом случае обратитесь в поддержку

за советами.

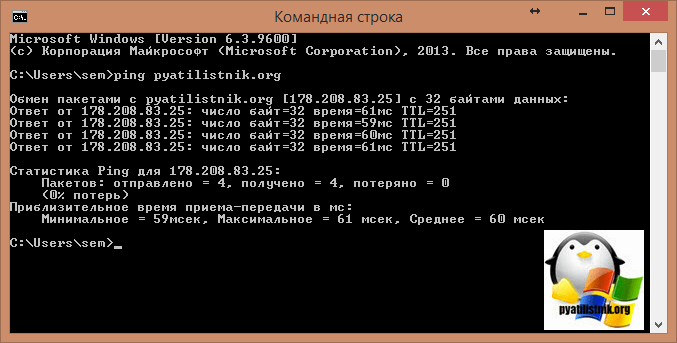

Определение настроек портовDetermine how ports are configured

-

В Windows Server 2003 или Windows XP используйте средство HttpCfg.exe для просмотра текущей конфигурации порта с помощью запроса и коммутаторов SSL , как показано в следующем примере.In Windows Server 2003 or Windows XP, use the HttpCfg.exe tool to view the current port configuration, using the query and ssl switches, as shown in the following example.

-

В Windows Vista используйте средство Netsh.exe для просмотра текущей конфигурации порта, как показано в следующем примере.In Windows Vista, use the Netsh.exe tool to view the current port configuration, as shown in the following example.

Разница между HTTP и HTTPS

Буквы HTTP, которые можно видеть в начале адресной строки, обозначают то, что обмен данными между клиентами и сервером осуществляется по прикладному протоколу hypertext transfer protocol. Это стандартный вариант, применяемый в сети Интернет. Сама аббревиатура располагается перед доменным именем, никак не выделяется на фоне других букв адресной строки. Прописана тем же шрифтом. Бывают ситуации, когда незащищенный протокол и вовсе не отображается.

Если вместо HTTP присутствует надпись HTTPS, это значит, что данные передаются по тому же протоколу, но буква «S» свидетельствует о наличии криптографической защиты. То есть, в рассматриваемой ситуации удается понять, что вся информация зашифрована по протоколам SSL и TLS. Расшифровать ее без специального ключа не удается.

Есть и технические отличия между HTTP и HTTPS. В первом случае обычно используют порт соединения 80, во втором — 443. Если понадобится, системный администратор может указать и другой порт, но в любом случае цифры для разных протоколов будут отличаться.

В качестве вывода отметим, что на сайтах, применяющих HTTPS, защита личной информации пользователей гарантирована. Она обеспечивается протоколом TLS, который предусматривает три уровня предотвращения несанкционированного использования сведений:

- шифрование данных. Это позволяет исключить вероятность их перехвата во время передачи;

- сохранность сведений. Любое их изменение обязательно фиксируется независимо от того, было оно выполнено намеренно или случайно;

- аутентификация. Гарантирует то, что пользователь попадет именно на тот ресурс, который ему нужен.

Теперь вопросов относительно разницы между протоколами возникать не должно.

Виды SSL-сертификатов

Какие бывает SSL-сертификаты, в двух словах не рассказать, так как есть несколько критериев, по которым их можно классифицировать. Начнем с самоподписанных и доверенных.

Самоподписанный сертификат можно выпустить самостоятельно при наличии нужных инструментов. К примеру, это доступно в некоторых панелях управления веб-сервером (ISPmanager, Cpanel и т.д.). Из хорошего здесь то, что такой сертификат бесплатный, из плохого — его можно использовать только для служебных целей, а вот доверие посетителей сайта он не вызывает, потому что в адресной строке сообщается «Не защищено». Иначе говоря, сайт выглядит точно так же, как и если бы у него не было сертификата.

Доверенный сертификат выпускается Удостоверяющим центром — организацией, обладающей правом на выдачу сертификатов

Из всего того, что дает такой SSL-сертификат, стоит выделить самое важное: для посетителей сайта — это гарантия безопасности, а для его владельца — доверие пользователей. Википедия определяет Центр сертификации как «сторону, чья честность неоспорима»

Вот несколько тому объяснений:

- Проверка на право владения доменным именем или информации о компании, которая запрашивает сертификат.

- Высокий уровень шифрования данных, подкрепленный финансовой гарантией.

- Цепочки корневых сертификатов доверенных центров по умолчанию включены практически во все браузеры.

Эти преимущества в большей степени относятся к коммерческим Центрам сертификации (к примеру, Sectigo). Существуют также бесплатные, самым популярным является Let’s Encrypt.

Чем отличаются бесплатные SSL-сертификаты от коммерческих: обычно методы шифрования и тех, и других центров соответствуют актуальным стандартам, но бесплатные не предоставляют финансовую гарантию, такие сертификаты могут не поддерживаться некоторыми браузерами и операционными системами и имеют небольшой срок действия (как правило, 90 дней).

Также сертификаты можно разделить, основываясь на способе проверки:

- DV, Domain Validation — сертификат, подтверждающий доменное имя. Его можно получить за 15 минут, так как Центр сертификации проверяет только право владения доменом.

- OV, Organization Validation — сертификат, подтверждающий домен и существование организации. При его выпуске, помимо права на домен, CA проверяет и регистрацию компании. Для получения такого SSL-сертификата понадобится несколько дней.

- EV, Extended Validation — сертификат, подтверждающий принадлежность сайта компании. Перед тем, как его выпустить, Центр сертификации проводит тщательную проверку — от права на домен до лицензии на вид деятельности, в среднем это занимает от нескольких дней до двух недель. Заказ открыт только юридическим лицам.

Раньше отличительной чертой EV являлась не только особая проверка, но и отображение этого сертификата на сайте — в адресной строке браузера было закреплено название компании и обозначено зеленым цветом.

Буквально недавно произошло изменение, и название компании было перенесено «под замочек». Нужно нажать на него, чтобы посмотреть информацию. Обновление вступило в силу в новых версиях некоторых браузеров: Chrome 77, Firefox 70, Safari на iOS 12 и macOS 10.14.

Как уже упоминалось выше, сертификат заказывается для доменного имени. А что делать, если нужно защитить и домен, и поддомены? Или сразу несколько разных доменных имен? Нужен ли отдельный SSL-сертификат каждому субдомену или домену?

Если вы используете и домен, и субдомены, стоит обратить внимание на SSL Wildcard. Этот сертификат распространяется на основной домен, а также его поддомены уровнем ниже

Он дороже сертификатов, предназначенных для одного домена, так что имеет смысл в его покупке, когда субдоменов много. Если же 1-2, то выгоднее заказать сертификаты отдельно для каждого.

В ситуации, когда у вас много онлайн-проектов на отдельных доменах, поможет SAN SSL, который защищает сразу несколько доменов (также его называют мультидоменным сертификатом). Его цена зависит от количества доменов, для которых он предназначен.

Протоколы SSL и TLS[править]

SSL (Secure Sockets Layer) и TLS (Transport Level Security) — криптографические протоколы, обеспечивающие защищенную передачу данных в компьютерной сети. Они широко используются в веб-браузерах, а также при работе с электронной почтой, обмене мгновенными сообщениями и в IP-телефонии.

Соединение, защищенное протоколом TLS, обладает одним или несколькими следующими свойствами:

- Безопасность: симметричное шифрование защищает передаваемую информацию от прочтения посторонними лицами.

- Аутентификация: «личность» участника соединения можно проверить с помощью асимметричного шифрования.

- Целостность: каждое сообщение содержит код (Message Authentication Code, MAC), с помощью которого можно проверить, что данные не были изменены или потеряны в процессе передачи.

Так как большинство протоколов связи могут быть использованы как с TLS/SSL, так и без него, при установке соединения необходимо явно указать серверу, хочет ли клиент устанавливать TLS. Один способ добиться этого — использовать порт, по которому соединение всегда устанавливается с использованием TLS (например, 443 для HTTPS). Другой способ — использовать специальную команду серверу от клиента переключить соединение на TLS (например, STARTTLS для протоколов электронной почты).

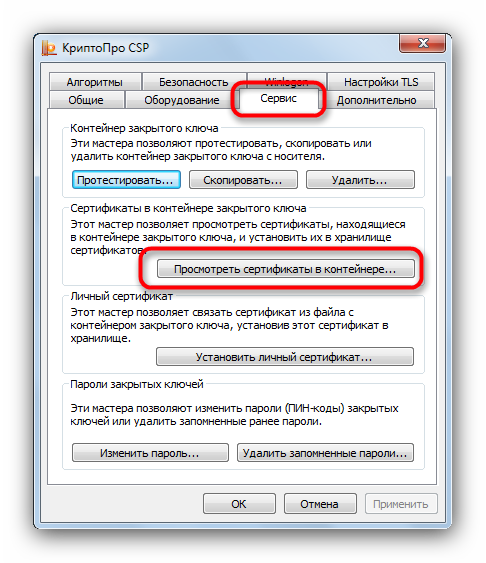

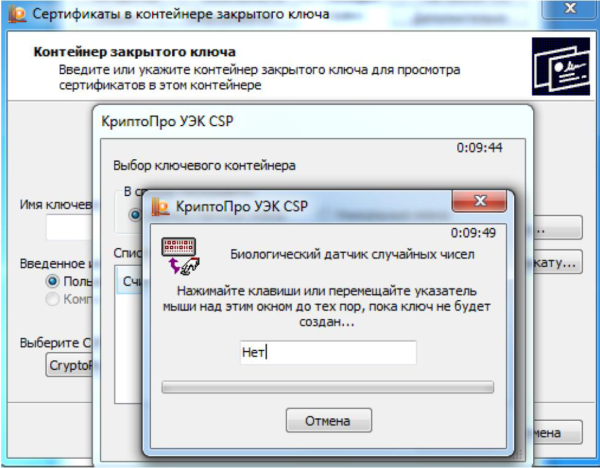

Виды SSL-сертификатов и особенности их использования

Совсем условно сертификаты можно разделить на несколько типов:

I am text block. Click edit button to change this text. Lorem ipsum dolor sit amet, consectetur adipiscing elit. Ut elit tellus, luctus nec ullamcorper mattis, pulvinar dapibus leo.

- Самоподписанный – бесплатный. Его можно создать самостоятельно у себя на сервере.

- Domain Validation (DV SSL) – сертификат с проверкой и подтверждением домена. Подходит для физических и юридических лиц. Выпускается в течение нескольких часов. Цена – невысокая или даже бесплатная.

- Organization Validation (OV SSL) – с проверкой организации. Для получения подтверждения требуется предоставить основные данные организации. Визуальное отличие от DV – иконка замка в браузере выделяется зеленым цветом. Стоимость средняя.

- Extended Validation (EV SSL) – с расширенной проверкой организации. Для получения подтверждения недостаточно предоставить базовые документы, потребуется дополнительная подтверждающая информация. Такой сертификат можно использовать на всех поддоменах и в некоторых случаях на нескольких доменах одной организации. Визуальное отличие – рядом со значком замка появляется название компании.

Рисунок 2. Пример отображения защищенного соединения сайта в браузере Chrome. Сертификат EV SSL.

Цель покупки, или для чего нужен сертификат ССЛ

Для чего нужен SSL-сертификат для сайта? Как мы уже разобрались ранее, надежная защита данных, которые передаются от пользователя к серверу и наоборот, играет довольно важную роль. Если не обеспечить безопасное соединение, то любой желающий – профессиональный или начинающий – может перехватить информацию для дальнейшего ее использования в своих целях. И далеко не всегда (а точнее, практически никогда) эти цели бывают благими.

Важно! В первую очередь в покупке сертификата для сайта HTTPS есть необходимость, если через ресурс совершаются финансовые операции. Также защитить его от стороннего вмешательства нужно при хранении на сервере важной документации, информации о физических или юридических лицах и т

д.

Таким образом, мы разобрались в том, нужен ли SSL-сертификат для сайта. Но также следует разъяснить один момент. Если вы не занимаетесь продажами, финансовыми операциями или работой с важными клиентами в сети, то в переходе на HTTPS, на который устанавливается ССЛ, нет острой необходимости. То есть, ведение новостного или информационного ресурса вполне можно реализовывать с использованием обычного протокола передачи гипертекста HTTP.

Хотя специалисты утверждают, что на сегодняшний день каждый интернет сервис должен иметь такой сертификат, поскольку каждый современный пользователь хочет безопасно использовать все возможности всемирной паутины. И поисковые системы учитывают его, как один из факторов ранжирования в выдаче. Яндекс Вебмастер сообщает вам о возможной проблеме на сайте при отсутствии протокол HTTPS и настоятельно рекомендует установить его:

Удаление SSL-сертификата из номера портаDelete an SSL certificate from a port number

-

Для просмотра портов и отпечатков всех привязок на компьютере следует использовать средство HttpCfg.exe или Netsh.exe.Use the HttpCfg.exe or Netsh.exe tool to see the ports and thumbprints of all bindings on the computer. Чтобы напечатать данные на диск, используйте символ перенаправления «>», как показано в следующем примере.To print the information to disk, use the redirection character «>», as shown in the following example.

-

В Windows Server 2003 или Windows XP используйте средство HttpCfg.exe с ключевыми словами Delete и SSL .In Windows Server 2003 or Windows XP, use the HttpCfg.exe tool with the delete and ssl keywords. Используйте параметр -i , чтобы указать значение : Number, и параметр -h , чтобы указать отпечаток.Use the -i switch to specify the : number, and the -h switch to specify the thumbprint.

-

В Windows Vista используйте средство Netsh.exe, как показано в следующем примере.In Windows Vista, use the Netsh.exe tool, as shown in the following example.

Commonly used TCP ports

For those responsible for configuring and managing web hosting, it’s useful to know the numbers for common services, such as an SSL port. Use the tables below to quickly look up port numbers and their basic functions.

| Port # | Function |

|---|---|

| 110 | POP – Incoming |

| 995 | POP SSL – Incoming |

| 143 | IMAP – Incoming |

| 993 | IMAP SSL – Incoming |

| 25, 80, 3535 | SMTP – Outgoing |

| 465 | SMTP SSL – Outgoing |

cPanel

| Port # | Function |

|---|---|

| 2082 | cPanel TCP inbound |

| 2083 | cPanel SSL TCP inbound |

| 2086 | WHM TCP inbound |

| 2087 | WHM SSL TCP inbound |

| 2089 | WHM SSL TCP inbound |

| 2095 | Webmail TCP inbound |

| 2096 | Webmail SSL TCP inbound |

You can see which ports GoDaddy uses for cPanel in the GoDaddy Help Center.