Что такое ssl-сертификат и чем он опасен

Содержание:

- Sectigo

- Преимущества использования.

- Установка сертификата от Cloudflare на сервер

- Что такое SSL-сертификат и зачем он нужен

- Как включить услугу SSL / HTTPS для VDS сервера

- Для чего необходим SSL-сертификат

- Установка SSL сертификата на хостинг

- Получить бесплатно SSL сертификат от Let’s Encrypt

- Редирект с http на https

- Добавляем сайт в Cloudflare

- Виды SSL-сертификатов

- Получаем административный доступ к домену

- Как перевести сайт на HTTPS

- Как установить SSL-сертификат на сайт

- Что такое SSL?

- Минусы подобного решения

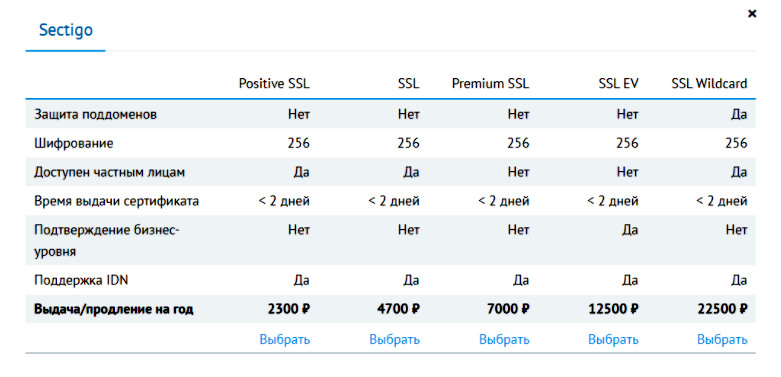

Sectigo

Sectigo Positive SSL — сертификат, выпуск которого занимает минимум времени, служит для обеспечения защищенного с помощью шифрования соединения. Работает только с одним именем и устанавливается только на домен или поддомен.

Sectigo Positive Wildcard SSL — этот вид сертификата будет работать на домене и всех поддоменах одного домена. Имеет упрощенную процедуру проверки при выпуске. Срок выпуска сертификата составляет несколько часов.

InstantSSL — при выпуске данного сертификата производится проверка организации со стороны Sectigo и могут быть запрошены дополнительные сведения. Работает только с одним именем и устанавливается только на домен или поддомен.

SSL Timeweb Pro — сертификат от центра сертификации Sectigo, обеспечивающий защиту для одного домена. При заказе этого сертификата мы обеспечим полную установку и настройку SSL, настроим работу сайта по https, устраним возможные ошибки, включая Mixed Content. Для SSL Timeweb Pro доступен бесплатный перевыпуск в течение всего срока действия сертификата.

EV SSL — при выпуске данного сертификата производится расширенная проверка организации со стороны Sectigo и могут быть запрошены дополнительные сведения. Срок выпуска сертификата составляет несколько дней.

Особенности данных сертификатов:

- Совместимость практически со всеми браузерами.

- Обеспечивают 128 или 256-битное шифрование.

- Поддержка национальных доменов (IDN).

- Поддержка стандартов TLS 1.2 и X.509v3.

- Длина ключа 2048 бит.

- После окончания срока действия сертификат можно продлить в течение 30 дней.

Особенности использования сертификата Sectigo Positive Wildcard SSL

Сертификаты SSL Wildcard, работающие на домене и всех его поддоменах, в рамках нашей системы устанавливаются на конкретную директорию. Соответственно, для корректной работы сайта при использовании такого типа сертификата необходимо выполнение следующих условий:

-

все поддомены должны быть привязаны к директории, на которую установлен сертификат;

-

файлы сайтов, размещенных на поддоменах, должны быть загружены в подпапки в основной директории сайта;

RewriteEngine on

RewriteBase /

RewriteCond %{HTTP_HOST} ^forum\.domain\.ru$

RewriteCond %{REQUEST_URI} !/forum/

RewriteRule ^(.*)$ /forum/$1

Преимущества использования.

Какие преимущества будут у сайтов использующих протокол HTTPS:

-

Ускоренная загрузка страниц – это достигается использованием протокола HTTP/2 который становится доступным при наличии SSL-сертификата и поддержки со стороны хостинговой компании. Протокол позволяет уменьшить задержки доступа за счет технологии сжатия данных в заголовках HTTP, конвейеризации запросов, мультиплексировании множества запросов в одном соединении TCP и т.д.. Пример поддержки сетевого протокола HTTP/2 в хостинговой компанииBeget.

- Выделение небезопасных сайтов — В блоге Google Security сообщается что, с января 2017 года браузер Google Chrome 56 версии будет отмечать все HTTP-сайты, передающие личные данные пользователей, как «небезопасные» статья «Moving towards a more secure web»

- Улучшенное ранжирование в поисковой выдаче – Первые сигналы об влияния протокола HTTPS на ранжирование сайта в поисковой выдаче появилось в августе 2014 года в блоге Google Webmasters статья »

HTTPS as a ranking signal « и судя по SEO обзорам, это уже работает и влияет на ранжирование сайтов. Но все же сильного улучшения ждать не следует, речь идет о незначительных преимуществах. - Защита подключения – Наличие подтвержденного надежным центром сертификации, SSL-сертификата, гарантирует что подключение сделано к тому домену который указан в строке адреса;

- Защита передаваемых данных – передача данных по протоколу HTTPS, гарантирует защиту от перехвата передаваемых данных и подмену их на другие данные. Актуально при передаче конфиденциальных данных через открытые сети.

- Интеграция с сервисами — для безопасности многие сервисы интеграции требуют подключение к защищенному соединению. Поэтому без SSL-сертификата вы не сможете подключиться, к примеру, к Яндекс Кассе или сервису push-уведомлений.

-

Визуальные характеристики – при установленном на сайте SSL-сертификате, в браузере перед адресом сайта появляется зеленый замок, либо название компании. Для знающих людей это говорит о защите данных, поэтому, к вашему сайту будет больше доверия со стороны посетителей.Внешний вид строки браузера для обычного SSL-сертификата:

Внешний вид строки браузера для SSL сертификата высокой надежности:

Установка сертификата от Cloudflare на сервер

Если вас не устраивает некоторые недочеты касаемо незащищенного канала между Cloudflare и вашим сайтом, а так же установкой всяческих костылей для обеспечения стабильной работы того же WordPress, то можно установить на сервер сертификат от Cloudflare. Этот сертификат не позволит обращаться к сайту напрямую по HTTPS, но защитит канал между сайтом и Cloudflare, поскольку данный сертификат по сути самоподписной и выпускается самим Cloudflare.

В Cloudflare мы получаем два ключа, но этого не всегда достаточно для установки на сервер. Для установки на сервер потребуется создать ещё один файл. Во всяком случае на моем хостинге требуется файл .crt или .ca_bundle. Файл .crt можно создать с помощью командной строки и OpenSSL. Сам по себе процесс создания довольно прост и состоит из двух команд. Но перед созданием надо получить ключи от Cloudflare.

Переходим на вкладку «Crypto».

Ищем секцию «Origin Certificates» и жмем кнопку «Create Certificate».

В появившемся окне ничего не меняем и жмем «Next» и видим вот такое окно:

В принципе инструкция видна на скриншоте. Для тех, кто не понял, содержимое поля «Origin Certificate» в файл с именем site.ru.pem, а содержимое «Private key» в файл с именем site.ru.key. Сохранили? Жмем «OK».

Теперь мы можем перейти к созданию нужного нам файла .crt. Все операции выполняются в системе Ubuntu Linux. Для этого наши файлы .key и .pem закидываем в домашнюю директорию, открываем терминал и выполняем две команды:

openssl req -new -key site.ru.key -out site.ru.csr

Естественно вместо site.ru.key подставляем имя своего файла. На вопрос «Common Name (e.g. server FQDN or YOUR name)» пишем имя домена сайта без www, на все остальное отвечаем релевантно или пропускаем, если нечего написать. После этого выполним вторую команду:

openssl x509 -req -days 365 -in site.ru.csr -signkey site.ru.key -out site.ru.crt

После этого у нас появится файл .crt, теперь необходимо загрузить все это дело на сервер. Я покажу это на примере моего хостера SpaceWeb. В разделе SSL я выбираю «Установка сертификата» и попадаю на страницу загрузки файлов:

В первом поле выбираю файл .crt, который создал с помощью команд, а во втором поле выбираю файл .key, полученный от Cloudflare, после чего жму кнопку «Установить». Все готово. После этого останется в разделе «Crypto»сменить Flexible на Full. Теперь Cloudflare будет обращаться к нашему сайту по HTTPS.

Что такое SSL-сертификат и зачем он нужен

Рассказывает и показывает Лена, специалист техподдержки Vepp. Под видео та же иснтрукция текстом и со скриншотами.

SSL-сертификат — цифровой документ. Он устанавливается на тот же сервер, где лежит сайт. Для чего? Чтобы в адресе сайта вместо http было https. Разница всего в одной букве!

Адрес сайта без SSL-сертификата выглядит так: http://example.com.

Если SSL установлен, то так: https://example.com.

С точки зрения пользы для сайта сертификат нужен, чтобы не отпугивать пользователей. Если у сайта нет SSL, браузер Google Chrome добавляет перед его адресом ярлык «Не защищено», а иногда даже блокирует доступ к нему. Другие браузеры тоже обозначают небезопасное соединение.

Сайт без SSL-сертификата. Браузер предупреждает: «Подключение не защищено»

Сайт без SSL-сертификата. Браузер предупреждает: «Подключение не защищено»

Но это всё поверхностный взгляд. На самом деле сертификат нужен, чтобы зашифровать данные, которые идут от сайта к браузеру. Если они не защищены, злоумышленники могут «подслушать» трафик, изменить его содержание или вовсе подменить сайт.

Вариантов мошенничества с перехватом данных десятки. Именно поэтому Google и другие крупные интернет-компании призывают веб-мастеров переходить на защищённый протокол — HTTPS. Мы с ними полностью согласны и ниже расскажем, как это сделать.

Как включить услугу SSL / HTTPS для VDS сервера

Мы можем выписать SSL сертификат на любой домен для последующего использования на вашем VDS сервере.

На VDS сервере уже есть выделенный IP адрес, поэтому специальной дополнительной абонентской платы для поддержки адреса

и HTTPS там не требуется.

Устанавливать SSL сертификат на VDS сервере вам нужно будет собственными силами. В принципе это не сложно,

все популярные панели управления поддерживают работу с SSL, но вам придется заняться этим самостоятельно, в том числе,

решать возможные проблемы в настройке. В том случае, если вам требуется решение по установке SSL без вашего участия,

вы можете обратиться в платную поддержку.

Для создания SSL сертификата для VDS необходимо сделать следующее:

- Убедиться, что баланс достаточен для заказа услуги (720 рублей или более). Например, обычно потребуется выписать

счет на 720 рублей, оплатить его (в личном кабинете на странице «оплата услуг»). - Написать на support@1gb.ru письмо с запросом сертификата в свободной форме

и с подтверждением согласия получения сертификата за 720 рублей.

В письме необходимо указать следующие данные сертификата (на английском языке) — в скобках даны примеры:

1. Страна (RU)2. Организация (My Company LTD)3. Отдел (Main)4. Область (Moscow)5. Город/место (Moscow)6. Домен (my-domain.ru) - Сертификат будет создан с параметрами, отвечающими современным представлениям о безопасности: ключ 2048 бит, SHA-256.

Если вам требуется другие параметры, необходимо сообщить об этом.

Сертификат выписывается один раз, поэтому ошибка в параметрах приведет к созданию неработающего сертификата,

но средства будут потрачены. Самый важный параметр — домен. Сертификат будет работать только на том домене, который вы укажите

(и с www, и без www). Не ошибитесь с ним.

Для чего необходим SSL-сертификат

Наверняка вы замечали, что адреса некоторых сайтов начинаются буквами http, а некоторые — https. И то, и другое указывает на протокол передачи данных, то есть ряд правил, по которым браузер и сервер обмениваются информацией.

Передача данных по протоколу http происходит в открытом виде. Рассмотрим на примере: когда вы покупаете что-то онлайн и вводите данные банковской карты, браузер сообщает их серверу. Если сайт работает по http-соединению, данные, которые вы указали, никак не защищены, а это значит, что злоумышленник может получить к ним доступ и расплатиться вашей картой в интернете.

Чтобы таких ситуаций не происходило, было создано специальное расширение для протокола http, отвечающее за защиту передаваемых данных — https. Чтобы эту защиту обеспечить, данные необходимо зашифровать — вот для чего нужен SSL-сертификат.

Установка SSL сертификата на хостинг

Итак, создание SSL сертификата, я надеюсь, прошло у вас успешно. Теперь всё, что осталось сделать для успешной передачи данных по HTTPS, — это подключить SSL сертификат к сайту, для которого он оформлялся.

В качестве наглядного примера я решил продемонстрировать подключение SSL сертификата к своему тестовому сайту, для которого с этой целью был специально зарегистрирован поддомен. О том, как создать поддомен сайта в ISPManager на примере TheHost вы можете прочитать в статье по указанной ссылке.

Итак, для подключения SSL сертификата к сайту в панели управления хостингом ISPManager открываем пункт меню «WWW домены», выбираем необходимый и нажимаем на кнопку «Изменить», которая становится доступной в самом верху страницы.

После этого на экране появляется следующее диалоговое окно:

Чтобы установить SSL сертификат на выбранный домен, нам нужно поставить галочку в поле «SSL» и выбрать из выпадающего списка имя нужного документа.

Вот и всё. SSL сертификат на сайт установлен. Сами могли убедиться, насколько это просто и быстро благодаря TheHost и ISPManager, в частности.

Да, пусть он выглядит неказисто, но со своими задачами справляется на отлично

Теперь нам останется только произвести настройки движка сайта, чтобы он корректно работал по новому HTTPS протоколу. Среди них будут редиректы с HTTP на HTTPS, настройка зеркал, правки карты сайта и robots.txt, а также много другое.

Но мы поговорим об этом в следующих статьях, т.к. каждая платформа требует индивидуального подхода.

В завершение обзора настроек сайта в ISPManager, связанных с SSL, хочу обратить ваше внимание на поле «Только SSL» в диалоговом окне, изображённом на скриншоте выше. С помощью него возможно сделать редиректы с HTTP на HTTPS для URL сайта на уровне веб сервера Nginx

Установив галочку в данном поле, в файл конфигурации веб сервера Nginx на хостинге добавится следующий код:

if ($ssl_protocol = "") {

rewrite ^ https://$server_name$request_uri? permanent;

}

Можете взять данный способ организации редиректов с HTTP на HTTPS себе на заметку, особенно, если вы не пользуетесь услугами shared хостингов и панелями управления хостингом, в частности, а редирект настроить нужно.

Преимущество данного способа перенаправления трафика над редиректом в коде сайта заключается в том, что он происходит быстрее. В количественном выражении эти изменения не существенны, но при больших размерах проекта они станут заметны.

Получить бесплатно SSL сертификат от Let’s Encrypt

Следующая организация, занимающаяся выдачей бесплатных сертификатов, называется Let’s Encrypt.

Возникла данная организация вследствие сотрудничества таких известных компаний Chrome, Mozilla и некоторых других. Основная затея этой организации заключается в том, что бы выдавать качественные SSL-сертификаты бесплатно.

В принципе, на сегодняшний день это довольно таки не плохой вариант получения бесплатного SSL-сертификата. Потому, как он практически не уступает платным сертификатам за исключением некоторых недостатков.

Самый основной такой недостаток заключается в том, что сертификат выдается сроком до 90 дней. То есть, по истечении трех месяцев вам нужно будет этот сертификат продлять. Для продления у вас есть три способа:

- 1.Продлять его вручную. Минус этого способа заключается в том, что вы можете просто забыть или пропустить, или по каким-то техническим причинам у вас не получится продлить данный сертификат и в итоге посетители, попадая на ваш сайт, будут получать уведомления о том, что сайт имеет не подтвержденный сертификат и т.д.

- 2.Автоматическое продление сертификата с использованием крон. Кроны представляют собой так называемые планировщики, которые есть в операционных системах на базе Linux и суть их использования заключается в том, что администратор сервера создает такой крон, который включает в себя определенный скрипт, благодаря которому осуществляется замена старого сертификата новым. Основной минус данного способа в том, что он несет в себе определенные технические сложности, так как далеко не каждый человек сможет себе создать такой крон у себя на сервере. Поэтому этот способ подойдет далеко не для всех.

- 3.Принять автоматические настройки центра сертификации Let’s Encrypt. В этом случае сертификат должен будет продляться автоматически. Однако, приняв автоматические настройки Let’s Encrypt вы фактически даете им право вносить изменения в конфигурацию вашего сервера и программного обеспечения в целом. В принципе, из всех трех вариантов этот не такой уж и плохой, однако имеет определённую негативную строну.

Вторым недостатком сертификата выданного Let’s Encrypt является то, что они не дают ни каких гарантий. То есть, если вы, к примеру, получаете платный сертификат от каких-то известных компаний, таких как Comodo, GeoTrust и т.д., то они предоставляют определенные гарантии на то, что их шифрование является безопасным. И в случае если передаваемая по их сертификату информация будет перехвачена и расшифрована, и пользователь понесет впоследствии убытки, то данная компания может выдать своего рода страховку в качестве компенсации за понесенные убытки.

Let’s Encrypt является не коммерческой организацией, поэтому предоставлять такого рода гарантии она не может, и в данном случае все убытки будут нести сами пользователи.

Так же, обращаю ваше внимание на то, что сертификаты Let’s Encrypt на сегодняшний день находятся в состоянии beta-тестирования. Поэтому возможны возникновения определенных проблем, в особенности со старыми версиями браузеров

Редирект с http на https

После установки вам захочется, чтобы все пользователи работали по защищенному соединению. Да и поисковые системы должны произвести склейку, иначе будет какая-то неразбериха: один и тот же сайт с http и https будет считаться как два разных. Нам нужно, чтобы это не произошло. Поэтому мы должны настроить редиректы.

Обычно это делается с помощью инструментов CMS или файла htaccess. В WordPress, например, можно настроить автоматические редиректы с незащищенного протокола на защищенный. Но здесь же отмечу, что далеко не все системы управления контентом могут поддерживать такую функцию. По этой причине редирект можно реализовать с помощью файла htaccess, который есть почти на любом сайте.

Просто добавляем в начало файла этот кусок кода и вуаля – ваш сайт имеет 301-й редирект с http на https.

Теперь мы можем проверить наличие переадресации, просто зайдя на сайт без прописывания протокола (или с http протоколом). Если мы все сделали правильно, то нас перекинет на https://сайт.ру.

Обращаю ваше внимание, что после установки https-соединения как основного, ваш ресурс может потерпеть некоторые временные проблемы с индексацией. Происходить это будет на протяжении нескольких месяцев

Чтобы минимизировать ущерб и ускорить склейку двух версий сайта, вы должны выполнить ряд инструкций.

Например, добавить в файл robots.txt строчку Host с указанием главного зеркала вашего веб-ресурса. Там же нужно прописать и https-протокол, чтобы поисковые системы считали этот вариант приоритетным.

Уведомить поисковики об изменении протокола можно и с помощью специальных инструментов. В Яндекс.Вебмастере есть соответствующий раздел под названием “Переезд сайта”. Укажите в нем, что ваш проект “переехал” на использование защищенного соединения. В кратчайшие сроки Яндекс постарается учесть эту информацию и обновить поисковую базу в соответствии с новыми данными.

Добавляем сайт в Cloudflare

На одной вкладке у вас должен быть открыт личный кабинет на сайте регистратора с нужным доменом, а во второй вкладке Cloudflare. Страница регистрации: https://dash.cloudflare.com/sign-up. Поскольку регистрация весьма тривиальный процесс, то я перейду сразу к описанию добавления сайта и его настройке.

Жмем кнопку «Add Site». И если все нормально, то мы должны увидеть следующее:

Жмем «Next». После этого мы попадем на страницу с тарифами.

Кликаем тариф «FREE» и жмем «Confirm Plan».

Тут Жмем «Confirm». После этого мы попадем вот на такую страницу:

Скролим до конца и жмем кнопку «Continue». И вот тут начинается самое интересное. На следующем шаге мы видим нейм-сервера, которые нам необходимо скопировать.

Теперь нам необходимо перейти в личный кабинет на сайте регистратора и вместо текущих нейм-серверов указать нейм-сервера Cloudflare. В списке доменов кликаем «Изменить» в строке с нашим доменом под списком нейм-серверов.

После чего на следующей странице подчищаем поля и вставляем нейм-сервера Cloudflare/

Сохраняем изменения. и закрываем личный кабинет, нам он больше не нужен. Возвращаемся на страницу где добавляли домен и жмем «Continue». Все, осталось дождаться когда изменения вступят в силу и статус домена в Cloudflare сменится с «Not active»

На «Active»:

Об изменении статуса сервис уведомит письмом.

Виды SSL-сертификатов

Какие бывает SSL-сертификаты, в двух словах не рассказать, так как есть несколько критериев, по которым их можно классифицировать. Начнем с самоподписанных и доверенных.

Самоподписанный сертификат можно выпустить самостоятельно при наличии нужных инструментов. К примеру, это доступно в некоторых панелях управления веб-сервером (ISPmanager, Cpanel и т.д.). Из хорошего здесь то, что такой сертификат бесплатный, из плохого — его можно использовать только для служебных целей, а вот доверие посетителей сайта он не вызывает, потому что в адресной строке сообщается «Не защищено». Иначе говоря, сайт выглядит точно так же, как и если бы у него не было сертификата.

Доверенный сертификат выпускается Удостоверяющим центром — организацией, обладающей правом на выдачу сертификатов

Из всего того, что дает такой SSL-сертификат, стоит выделить самое важное: для посетителей сайта — это гарантия безопасности, а для его владельца — доверие пользователей. Википедия определяет Центр сертификации как «сторону, чья честность неоспорима»

Вот несколько тому объяснений:

- Проверка на право владения доменным именем или информации о компании, которая запрашивает сертификат.

- Высокий уровень шифрования данных, подкрепленный финансовой гарантией.

- Цепочки корневых сертификатов доверенных центров по умолчанию включены практически во все браузеры.

Эти преимущества в большей степени относятся к коммерческим Центрам сертификации (к примеру, Sectigo). Существуют также бесплатные, самым популярным является Let’s Encrypt.

Чем отличаются бесплатные SSL-сертификаты от коммерческих: обычно методы шифрования и тех, и других центров соответствуют актуальным стандартам, но бесплатные не предоставляют финансовую гарантию, такие сертификаты могут не поддерживаться некоторыми браузерами и операционными системами и имеют небольшой срок действия (как правило, 90 дней).

Также сертификаты можно разделить, основываясь на способе проверки:

- DV, Domain Validation — сертификат, подтверждающий доменное имя. Его можно получить за 15 минут, так как Центр сертификации проверяет только право владения доменом.

- OV, Organization Validation — сертификат, подтверждающий домен и существование организации. При его выпуске, помимо права на домен, CA проверяет и регистрацию компании. Для получения такого SSL-сертификата понадобится несколько дней.

- EV, Extended Validation — сертификат, подтверждающий принадлежность сайта компании. Перед тем, как его выпустить, Центр сертификации проводит тщательную проверку — от права на домен до лицензии на вид деятельности, в среднем это занимает от нескольких дней до двух недель. Заказ открыт только юридическим лицам.

Раньше отличительной чертой EV являлась не только особая проверка, но и отображение этого сертификата на сайте — в адресной строке браузера было закреплено название компании и обозначено зеленым цветом.

Буквально недавно произошло изменение, и название компании было перенесено «под замочек». Нужно нажать на него, чтобы посмотреть информацию. Обновление вступило в силу в новых версиях некоторых браузеров: Chrome 77, Firefox 70, Safari на iOS 12 и macOS 10.14.

Как уже упоминалось выше, сертификат заказывается для доменного имени. А что делать, если нужно защитить и домен, и поддомены? Или сразу несколько разных доменных имен? Нужен ли отдельный SSL-сертификат каждому субдомену или домену?

Если вы используете и домен, и субдомены, стоит обратить внимание на SSL Wildcard. Этот сертификат распространяется на основной домен, а также его поддомены уровнем ниже

Он дороже сертификатов, предназначенных для одного домена, так что имеет смысл в его покупке, когда субдоменов много. Если же 1-2, то выгоднее заказать сертификаты отдельно для каждого.

В ситуации, когда у вас много онлайн-проектов на отдельных доменах, поможет SAN SSL, который защищает сразу несколько доменов (также его называют мультидоменным сертификатом). Его цена зависит от количества доменов, для которых он предназначен.

Получаем административный доступ к домену

Первым делом нам необходимо узнать кто регистратор нашего домена (не путайте с хостингом), для этого нам нужно получить whois домена. Это можно сделать на любом из тысяч сайтов, которые предоставляют такую функцию. Поскольку я являюсь пользователем Linux (Ubuntu), получить whois домена я могу прямо в терминале.

Нас интересует строка admin-contact, просто переходим по ней. В других доменных зонах whois отличается радикально, но в любом случае там будут фигурировать слова связанные с регистратором. Например у домена в зоне com сразу дается ссылка на регистратора (параметр Registrar URL). Если не можете разобраться со своим доменом, то пишите мне в комментарии или на почту, попробую помочь.

Ссылка из whois привела меня на страницу с формой.

То, что мне нужно, находится в правом верхнем углу — ссылка на страницу авторизации.

Поскольку я не знаю ни пароля, номера договора, мне нужно кликнуть ссылку «Напомнить номер договора и пароль».

Как перевести сайт на HTTPS

В любой другой панели вам бы ещё пришлось настраивать редиректы, а с Vepp этого делать не нужно: сайт автоматически начнёт работать по HTTPS.

Если важен поисковой трафик

Когда сайт начинает работать по новому протоколу, поисковики воспринимают его как новый. Поэтому при смене протокола может измениться количество его страниц в поисковой выдаче, а значит — снизится посещаемость из поиска. Если поисковой трафик для вас важен, позаботьтесь о плавном переезде.

Задача — сообщить поисковому роботу о том, что сайт стал доступен по новому протоколу. Лучше всего следовать рекомендациям поисковиков. Они задают правила игры, и время от времени их меняют. Актуальные инструкции ищите по ссылкам ниже:

Если всё сделать по правилам, вы не только заслужите благосклонность браузеров, но и сохраните расположение поисковиков. Всем любви!

Как установить SSL-сертификат на сайт

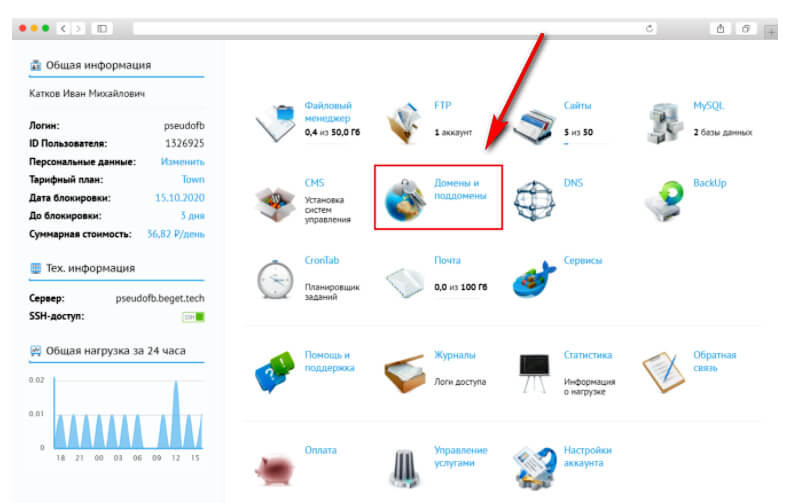

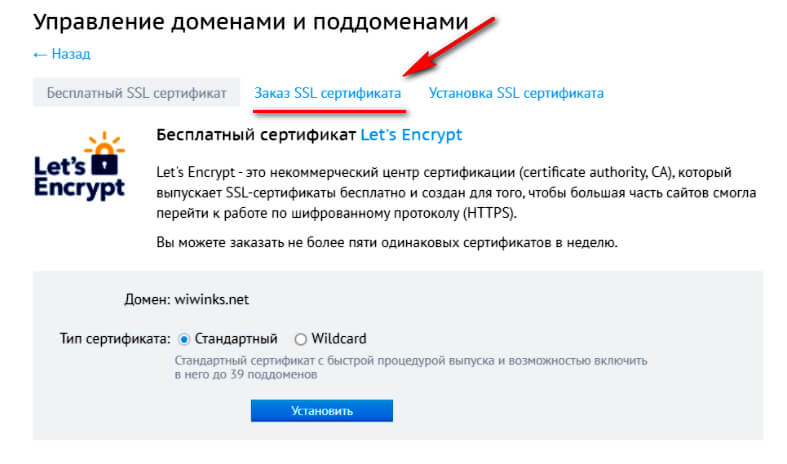

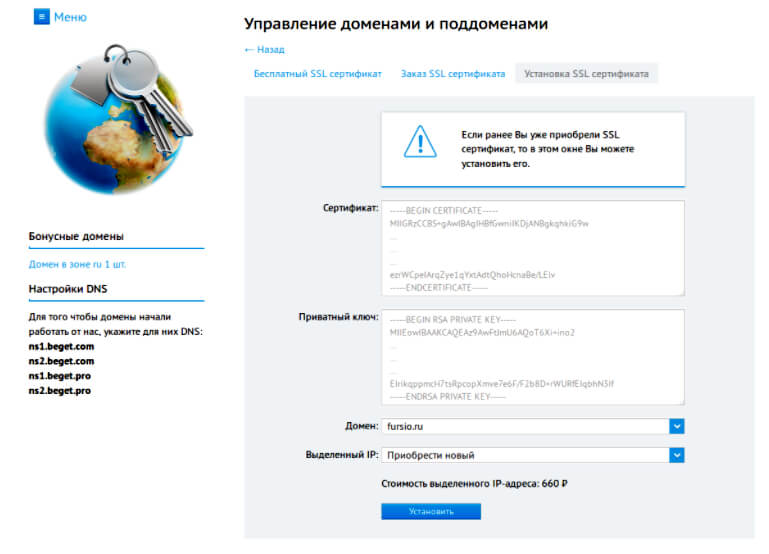

Чтобы установить сертификат на сайт, следуйте нашей инструкции. Расскажем на примере все того же хостинга Beget.

Шаг 1. В панели управления хостингом переходим в раздел «Домены и поддомены» и нажимаем на значок SSL.

Шаг 2. В открывшемся окне выбираем пункт «Заказ SSL сертификата».

Шаг 3. Выбираем один из 5 сертификатов Sectigo и оплачиваем.

После выпуска сертификат автоматически установится на хостинг.

У Beget также можно установить сертификат, купленный заранее в другом месте (например, на сайте центра сертификации). Это делается во вкладке «Установка SSL сертификата» раздела «Домены и поддомены». Нужно будет подставить данные сертификата и приватный RSA ключ в соответствующие поля, выбрать домен и, если нужно, приобрести для него выделенный IP-адрес.

Если ваш сайт размещен на другом хостинге, действия могут отличаться, но в целом общий порядок одинаковый. Инструкцию конкретно по вашему хостеру ищите в разделе помощи на сайте хостинга.

Заключение

Заниматься наполнением и продвижением сайта без SSL нет смысла, так как браузеры просто будут помечать его, как опасный и обрезать трафик. Для небольшого сайта, на котором пока низкая посещаемость, можно установить бесплатный SSL Let’s Encrypt, а уже по мере роста трафика переходить на платный сертификат. Лучше не связываться с ручной установкой Let’s Encrypt, а найти хостера, где выпуск и обновление этого сертификата происходит автоматически.

Если решили покупать платный SSL, сначала советуем найти хостера у которого процесс покупки и установки наиболее автоматизирован или есть подробная пошаговая инструкция, а затем выбрать и оплатить оптимальный тип сертификата, который подходит именно вашему сайту.

Полезные ссылки:

- 10 лучших курсов по SEO-продвижению

- Как оптимизировать сайт под голосовой поиск

- Как правильно прописать атрибуты Alt и Title для картинок

Что такое SSL?

Secure Sockets Layer (SSL) – это протокол безопасности, который создает зашифрованную связь между веб-сервером и веб-браузером. Это гарантирует, что все переданные данные останутся конфиденциальными.

Вы видели значок замка рядом с URL-адресом в адресной строке, когда вы переходите на определенные сайты, верно? Это означает, что сайт защищен SSL.

На вашем сайте должен быть SSL, особенно если вы используете свой сайт для обработки финансовых транзакций. Это защитит вас от утечки данных и даст посетителям веские основания доверять вам конфиденциальную информацию. Это также улучшает ваш рейтинг в результатах поиска.

Но сертификаты SSL могут быть дорогими, если вы не знаете, где искать и что покупаете.

Минусы подобного решения

Особенно эта проблема ощущается в работе WordPress, при переводе его на HTTPS, он утопает в бесконечных редиректах. Происходит это как раз по причине конфликта, поскольку сервер работает по HTTP, а WordPress мы заставляем работать через HTTPS. Решается эта проблема установкой плагина CloudFlare Flexible SSL. Этот плагин не требует настройки и начинает работать сразу после активации. В случае с другими CMS вам потребуется искать решение этой проблемы самостоятельно.

Ещё один существенный минус заключается в том, что данное решение не начинает работать сразу. Это происходит по причине того, что требуется время на обновление DNS-серверов, поскольку мы у своего домена меняем записи касающиеся именно DNS. На этом все минусы кончаются и начинаются плюсы, а плюсов там полно.

Но все эти минусы теряют свою актуальность если вы заморочитесь о самподписном SSL-сертификате для вашего сайта, в таком случае все ништяк и проблем не будет в принципе.